В чем различия между http и https

Содержание:

- Как проверить, открыт ли порт для подключения

- Обратный вызов проверки подлинности HTTP

- Инструкция по переезду на https

- Зачем нужно использовать HTTPS?

- Получение SSL-сертификата

- HTTPS простыми словами

- Открытие и закрытие

- Как перевести сайт на HTTPS

- How does HTTPS and SSL work?

- Преимущества перехода на HTTPS с точки зрения SEO

- Что такое порт компьютера

- Как перейти на HTTPS

- 2019

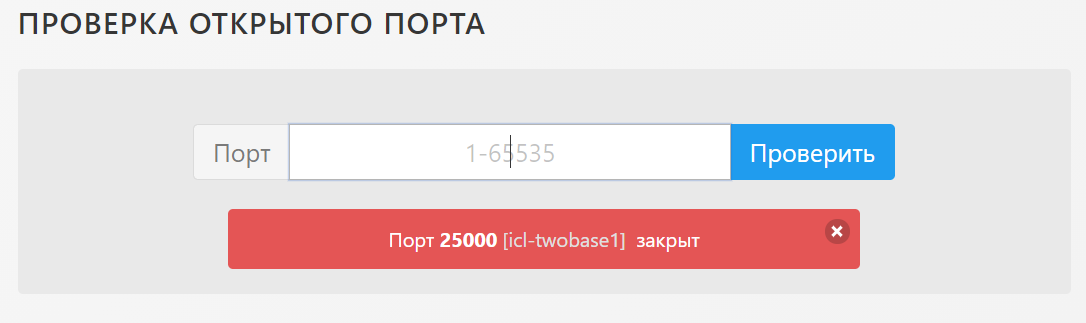

Как проверить, открыт ли порт для подключения

Порты присутствуют у всех сетевых устройств, включая маршрутизаторы и роутеры, поэтому при анализе среды важно понимать, какой именно узел проверяется. На этом отчасти основаны системы безопасности, когда ради блокировки вероятных хакерских атак закрываются все свободные сокеты и открываются только те, которые используются корпоративным софтом

Существует три основных способа проверки открытых портов:

- Специализированные онлайн-сервисы.

- Прикладные приложения, запускаемые на компьютере.

- Встроенные в операционную систему утилиты.

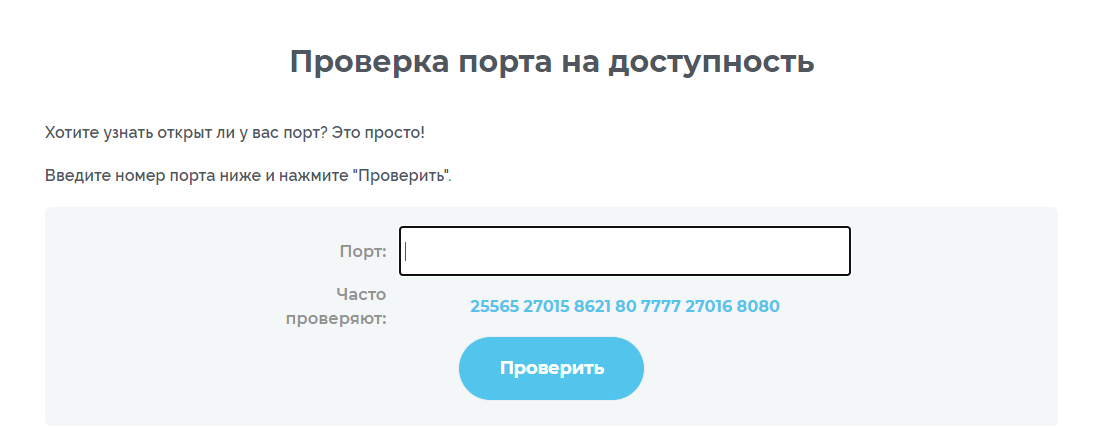

Выбор решения зависит от задач. Так, если требуется открыть доступ к своему компьютеру извне, можно воспользоваться сервисами 2ip.ru или portscan.ru. При локальных работах удобнее приложения типа Portforward Network Utilities или штатная утилита TELNET. Она поставляется в «стандартной» сборке Windows и доступна для запуска в консоли CMD.

Перечень открытых портов на локальном компьютере

Открытый порт на домашнем или рабочем компьютере – это фактически «дыра» в безопасности и риски утраты контроля над ситуацией. Именно через них проникают трояны и иные вирусы, которые имеют цель предоставить злоумышленнику возможность удаленного подключения к ПК без разрешения владельца.

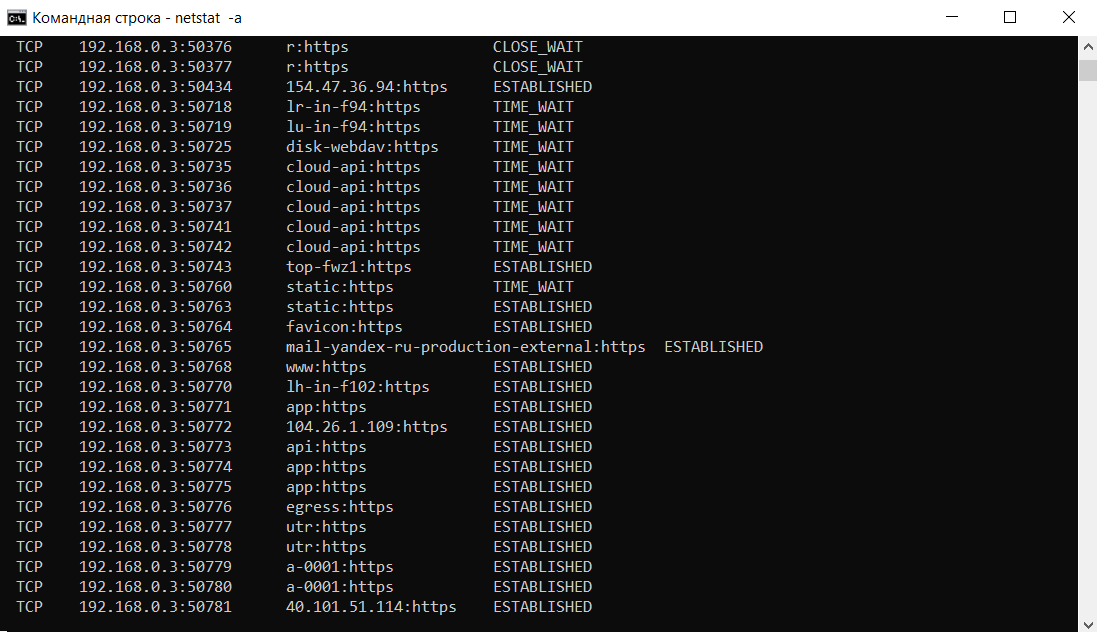

Проверить занятые порты легко:

- Нужно нажать комбинацию клавиш <Win+R>.

- Ввести команду CMD и нажать кнопку Enter.

- Ввести команду netstat –a и повторно нажать Enter.

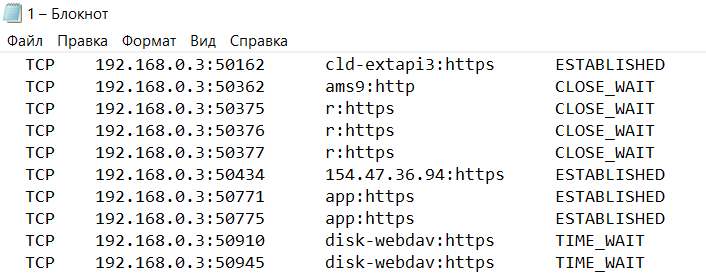

В консоли отобразится перечень занятых портов с указанием, какое приложение или служба ими «распоряжается». Такой вариант проверки интересен тем, что он дает объективную картину. Если рассчитывать только на онлайн-сервисы, иногда создается впечатление, что открытых портов нет. Эффект создается из-за блокировки внешних запросов брандмауэром Windows или другим ПО.

Если хочется изучить список на предмет «посторонних» программ, его лучше выгрузить в файл при помощи команды netstat –a >имя.txt. По умолчанию список сохраняется в каталоге пользователя, в аккаунте которого происходил запуск утилиты (типа C:\\Пользователи\User\). При желании перед запуском утилиты можно перейти в корень диска командой cd c:\.

Просмотр открытых портов на удаленном компьютере

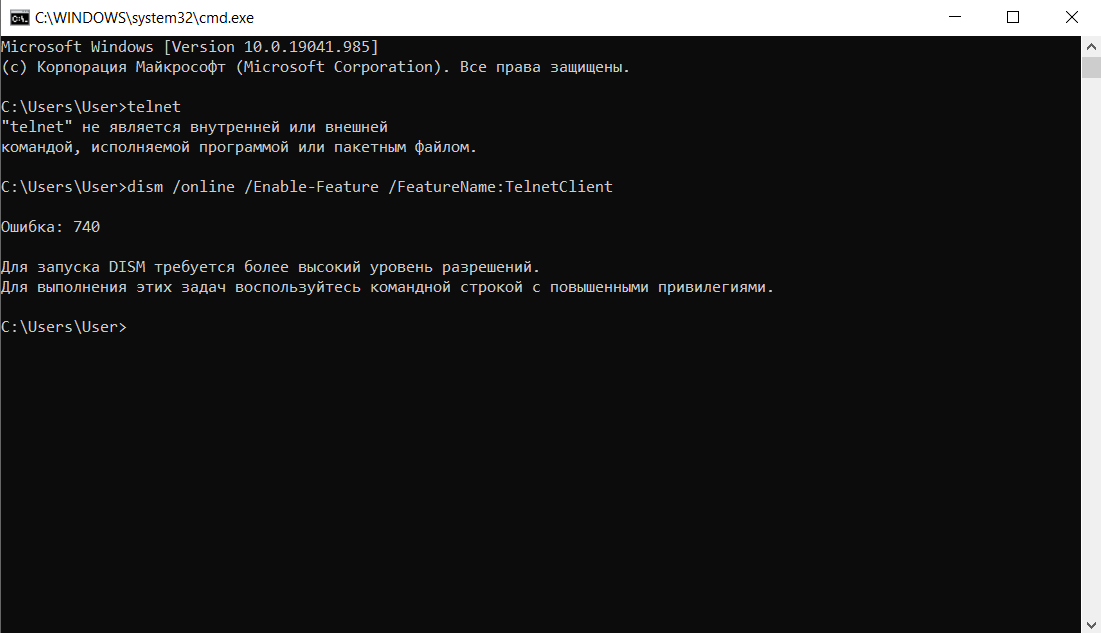

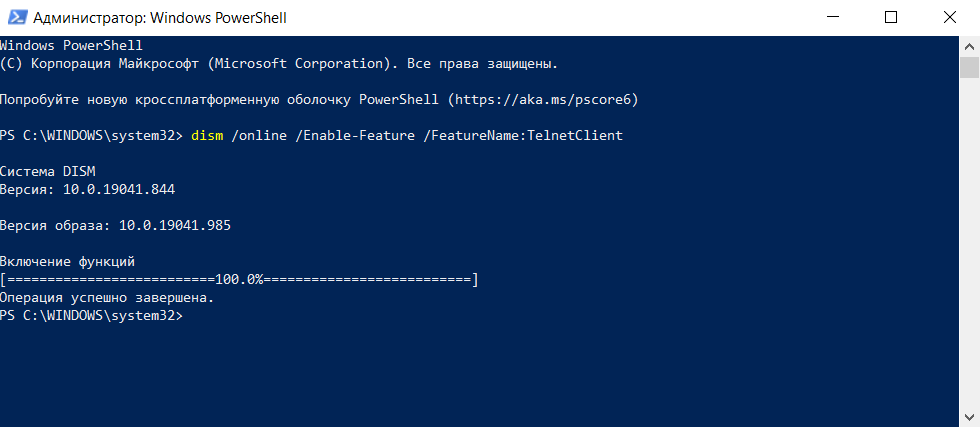

При взаимодействии с удаленным сервером используется другая утилита – TELNET. В Windows она по умолчанию отключена, потому что не относится к пользовательским приложениям. Перед первым запуском придется провести «активацию». Существует два способа включения – в консоли или через графический интерфейс.

Активация заключается во вводе специальной команды:

dism /online /Enable-Feature /FeatureName:TelnetClient

Она сработает только при запуске консоли с правами администратора. Схема открытия приложения несколько иная:

- Нажать комбинацию клавиш <Win+X>.

- Выбрать пункт «Командная строка (администратор)».

- В открывшемся окне ввести команду активации telnet.

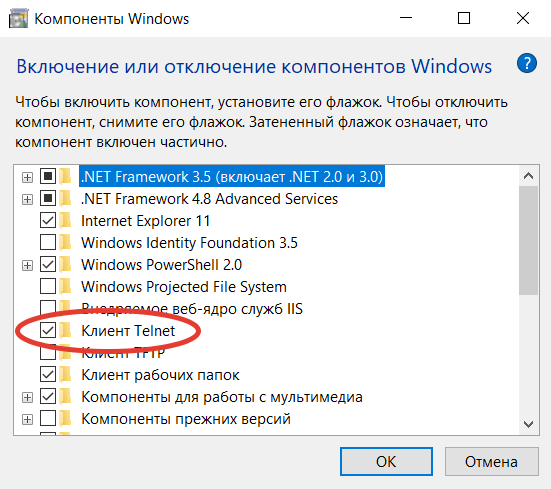

Если пользователь предпочитает управлять компьютером через графический интерфейс, нужно запустить панель управления, а в ней утилиту «Удаление программы». В открывшемся окне нужно перейти в раздел «Включение или отключение компонентов Windows», далее в общем списке найти строку «Telnet», поставить в ней галочку и нажать кнопку ОК. Все, служба активирована и готова к использованию (даже в консоли).

Синтаксис:

telnet опции хост порт

Хост – это домен или его IP-адрес, порт – виртуальное дополнение для образования сокета, опции же позволяют менять режим подключения. Их основные варианты:

- -4 – использовать адреса стандарта IPV4;

- -6 – использовать адреса стандарта IPV6;

- -8 – применять 8-битную кодировку типа Unicode;

- -E – отключение поддержки Escape-последовательностей;

- -a – вход с именем пользователя из переменного окружения User;

- -b – использовать локальный сокет;

- -d – включить режим отладки;

- -p – режим эмуляции rlogin;

- -e – задать символ начала Escape-последовательности;

- -l – пользователь для авторизации на удаленном сервере.

Простейший вариант проверки открытых портов – это ввод команды без опций:

telnet 10.0.119.127 80

Если на экран будет выведено сообщение «Сбой подключения», порт закрыт, нужно подбирать другой номер. Если порт открыт, пользователь увидит пустой экран или приглашение со стороны сервера ввести логин и пароль.

Обратный вызов проверки подлинности HTTP

Как уже упоминалось, проверка подлинности HTTP является необязательной, то есть используется не при любой передаче данных через Интернет. Кроме того, проверка подлинности обычно зависит от конкретного ресурса. Один и тот же сервер может требовать проверку подлинности для доступа к некоторым ресурсам и не требовать для доступа к другим. Пакет HTTP-сервера Неткс позволяет приложению указать (с помощью вызова nx_web_http_server_create ) подпрограммы обратного вызова проверки подлинности, которая вызывается в начале обработки каждого HTTP-запроса клиента.

Эта подпрограмма обратного вызова предоставляет серверу NetX Web HTTP строковые значения имени пользователя, пароля и области, которые связаны с конкретным ресурсом, и возвращает необходимый тип проверки подлинности. Если для ресурса не требуется проверка подлинности, обратный вызов проверки подлинности должен возвращать значение NX_WEB_HTTP_DONT_AUTHENTICATE. Если для указанного ресурса требуется обычная проверка подлинности, эта подпрограмма должна возвращать NX_WEB_HTTP_BASIC_AUTHENTICATE. Наконец, если требуется дайджест-проверка подлинности MD5, подпрограмма обратного вызова должна возвращать NX_WEB_HTTP_DIGEST_AUTHENTICATE. Если ни для одного из ресурсов, предоставляемого HTTP-сервером, не требуется проверка подлинности, обратный вызов можно не указывать, передав в вызов для создания HTTP-сервера пустой указатель.

Формат подпрограммы обратного вызова проверки подлинности для приложения достаточно прост и определен ниже.

Входные параметры определяются следующим образом.

-

request_type: указывает запрос HTTP-клиента, который может иметь одно из следующих значений:

- NX_WEB_HTTP_SERVER_GET_REQUEST

- NX_WEB_HTTP_SERVER_POST_REQUEST

- NX_WEB_HTTP_SERVER_HEAD_REQUEST

- NX_WEB_HTTP_SERVER_PUT_REQUEST

- NX_WEB_HTTP_SERVER_DELETE_REQUEST

- resource: запрашиваемый ресурс.

- name: указатель на требуемое имя пользователя.

- password: указатель на требуемый пароль.

- realm: указатель на область определения приложений для данной проверки подлинности.

Возвращаемое значение подпрограммы проверки подлинности указывает, требуется ли проверка подлинности. Указатели на имя, пароль и область определения приложения не используются, если подпрограмма обратного вызова проверки подлинности возвращает значение NX_WEB_HTTP_DONT_AUTHENTICATE. В противном случае разработчик HTTP-сервера должен убедиться, что значения NX_WEB_HTTP_MAX_USERNAME и NX_WEB_HTTP_MAX_PASSWORD, определенные в файле nx_web_http_server.h, достаточно велики для размещения имени пользователя и пароля, указанных в обратном вызове проверки подлинности. По умолчанию оба значения равны 20 символам.

Инструкция по переезду на https

- Выбираем сезон, в котором посещение вашего сайта минимально (если ваш сайт не связан с тематикой «всё для праздника», то, возможно, лучшее время для вас – новогодние праздники, когда покупательская активность в Сети снижается). Проверить сезонность можно с помощью систем аналитики Google Analytics или Яндекс.Метрика.

- Выбираем подходящий нам SSL сертификат.

- Устанавливаем сертификат на хостинг, используя панель управления, доступ ssh или помощь администратора хостинга, при этом никаких редиректов с http не настраиваем.

- Открываем файл robots.txt и прописываем директиву host с протоколом https

User-agent: Yandex…Host: https://site.ru

- Далее переходим в Яндекс.Вебмастер с подтвержденными правами на сайт. Если такого нет, то подтверждаем права (следуя инструкции сервиса).

-

Далее переходим в раздел Настройка индексирования – Переезд сайта. И выставляем чекбокс (галочку) напротив «Добавить HTTPS», после этого нажимаем «Сохранить».

- После этого ждем пока изменения вступят в силу. Как правило, этот срок составляет 2 недели.

- Настраиваем 301 редирект со страниц http на https, при этом избегайте цепочек переадресации.

- Меняем все ссылки, имеющиеся в коде сайта, на https или делаем их относительными.

- Смотрим, чтобы в карте сайта .xml присутствовал только протокол https.

- Добавляем карту в Вебмастер.Яндекса.

- Добавляем все версии сайта в Google Search Console.

-

Переходим в настройки сайта и выбираем Основной домен (если этого не было сделано раньше).

- Переносим все настройки (если такие имелись) с версии сайта http на https.

-

Инструмент изменения адресов не используем.

- Сразу после переноса сайта попробуйте обновить все входящие ссылки, в том числе: Внешние ссылки, Ссылки на профили, например в Google+, Facebook, Twitter, Vk и т.д.

Заказать переход на безопасный протокол можно у наших специалистов — Заказать переход на https

Информацию об уже установленном на сайте сертификате вы можете проверить с помощью специальных сервисов:

https://www.ssllabs.com/ssltest/index.html – предоставит расширенную техническую информацию о сертификате.

https://cryptoreport.websecurity.symantec.com/checker/views/certCheck.jsp – проверит, насколько верно установлен сертификат.

Советы поисковых систем для перехода на https

Рекомендуем ознакомиться с источниками информации, касательно защищенного протокола от поисковых систем и их полезные сервисы:

Защитите свой сайт с помощью HTTPS (Справка — Вебмастер Google) — https://support.google.com/webmasters/answer/6073543?hl=ru

Переезд сайта на новый домен (Справка Яндекс.Вебмастер) — https://help.yandex.ru/webmaster/yandex-indexing/moving-site.xml Индексирование картинок (Советы веб-мастеру от Яндекс) — http://help.yandex.ru/images/indexing.xml Деликатный переезд (или рекомендации Яндекса по переезду на HTTPS) — https://yandex.ru/blog/platon/2778

Если вам нужно создать сайт, оптимизировать его и продвинуть в ТОП, взять на поддержку или заниматься ведением контектной рекламы, обращайтесь к нашим специалистам.

Зачем нужно использовать HTTPS?

HTTP позволяет создавать безопасное зашифрованное соединение между сервером и браузером. Он предлагает двунаправленную безопасность данных, которая в 21 веке уже не считается достаточно надежной. Это поможет вам защитить конфиденциальную или ценную информацию от обычной или фейковой кражи и дешифровки, но такая защита не устоит перед профессионалами.

В протоколе же HTTPS транзакции SSL согласовываются с помощью алгоритма шифрования на основе ключей. Этот ключи, которые используют принцип разложения на простые множители — они обычно имеют 64 или 128 бит. Некоторые транзакции могут осуществляться с повышенной безопасностью и ключами на 256 или 512 бит – или даже 2048 бит.

Таким образом, уровень защиты HTTPS обеспечивает любые суровые требования – например, пароли к личным банковским счетам или аккаунтам.

Преимущества HTTP:

-

HTTP может быть реализован с другим протоколом в Интернете или в других сетях.

-

HTTP-страницы хранятся в компьютерных и интернет-кешах, поэтому они быстро доступны.

-

Независимо от платформы, протокол позволяет кросс-платформенное портирование

-

Не требует поддержки во время выполнения

-

Можно использовать через брандмауэры! Возможно использование глобальных приложений

-

Протокол не ориентирован на соединение, следовательно, нет сетевых накладных расходов на создание и поддержание состояния сеанса и непрерывную передачу информации.

Преимущества HTTPS:

-

В большинстве случаев сайты, работающие по протоколу HTTPS, будут иметь перенаправление. Следовательно, даже если вы введете HTTP: //, он будет перенаправлен на https через защищенное соединение.

-

Протокол позволяет пользователям выполнять безопасные транзакции электронной торговли, такие как онлайн-банкинг.

-

Технология SSL защищает любых пользователей и повышает доверие к ресурсу.

-

Независимый орган проверяет личность владельца сертификата. Таким образом, каждый SSL-сертификат содержит уникальную аутентифицированную информацию о владельце сертификата.

Ограничения HTTP:

-

Нет конфиденциальности, так как каждый может видеть контент

-

Целостность данных является большой проблемой, так как кто-то может изменить содержимое. Вот почему протокол HTTP является небезопасным методом, так как не используются серьезные методы шифрования.

-

Любой, кто перехватывает запрос, может получить имя пользователя и пароль.

Ограничения HTTPS:

-

Протокол HTTPS не может остановить кражу конфиденциальной информации со страниц, кэшированных в браузере

-

Данные SSL могут быть зашифрованы только во время передачи по сети. Таким образом, он не может защитить текст в памяти браузера

-

HTTPS может увеличить вычислительные и сетевые издержки клиента.

Получение SSL-сертификата

Получить SSL-сертификат можно тремя основными способами, среди которых:

- Приобрести платный сертификат;

- Получить бесплатный у хостера;

- Получить бесплатный самостоятельно.

Покупка SSL-сертификата

Может быть произведена как у хостера, так и у иных продавцов, как правило, для этого достаточно войти в данный раздели кликнуть на «Заказать».

Приобретаем нужный нам сертификат.

В этом случае будет получен более серьезный уровень защиты, а также не потребуется обновлять документ каждые 3 месяца (в отличие от 3-го способа).

Получить бесплатный SSL-сертификат у хостинг-компании

Большинство современных хостинг компаний предоставляют бесплатный SSL, получить который можно в том же разделе только выбрать нужно услугу Let’s Encrypt.

Важно! Во многих случаях услуга бесплатна только на определенный период, например, год поэтому перед подключением следует внимательно изучить все

Получение бесплатного SSL-сертификата самостоятельно

В первую очередь посещаем сайт sslforfree, где понадобится зарегистрироваться и залогиниться перед выполнением дальнейших действий.

Теперь вписываем адрес сайта (Важно! Если выдается сертификат для поддомена, то необходимо ввести его адрес, например, poddomen.site.ru) и нажимаем на «Create Free SSL Certoficate»

В появившемся окне «ZeroSSL» выбираем «New Certificate».

Вводим домен, например, «seopulses.ru».

Выбираем 90 дней.

Важно! Бесплатно можно получить только на 90 дней!

Оставляем все без изменений и переходим на следующий шаг через кнопку «Next Step».

Теперь нам предлагается 3 способа подтверждения:

- Через почту;

- DNS;

- Загрузку HTTP файла.

О каждом из этих способов указано ниже.

Подтверждение по почте

В этом случае система предложит написать на одну из почт:

- admin@

- administrator@

- hostmaster@

- postmaster@

- webmaster@

В этом случае будет отправлено письмо с кодом на указанный электронный адрес, через которое можно будет подтвердить информацию.

В этом случае лучше всего:

- Подключиться доменную почту на сервере;

- Подключиться к Яндекс.Коннекту (есть бесплатный тариф);

- Mail.ru для бизнеса (есть бесплатный тариф);

- GSuite (От 5,4$ за пользователя).

Если указанной почты нет среди аккаунтов, то следует ее создать, например, в интерфейсе Яндекс.Коннекта это выглядит так:

Отправляем письмо для проверки.

В системе видно, что сообщение отправлено.

Далее приходит письмо на почту, где нужно скопировать проверочный код и перейти на страницу верификации.

На проверочной странице вводим ключи и нажимаем на «Next».

Закрываем страницу.

В ZeroSSL обновляем статус заявки.

Видим, что все прошло успешно и кликаем на «Install Certificate».

Скачиваем бесплатный SSL-сертификат через кнопку «Download Certificate (.zip).

При необходимости можно сказать в разных форматах, например, для:

- Apache;

- AWS;

- cPanel

- NGINX;

- Ubuntu;

- И многих других.

Далее переходим к установке его на сервер.

Важно! Одни аккаунт может иметь до трех доменов с сертификатами бесплатно

Подтверждение бесплатного SSL-сертификата через DNS

На этапе выбора подтверждения кликаем на «DNS», где получаем нужные данные для ввода.

На следующем шаге видим, что система мониторит записи для подтверждения.

Переходим к хостинг-провайдеру (или другой интерфейс, куда через NS был делегирован домен) и переходим к редактированию DNS.

Добавляем новую TXT-запись.

Вводим выданные нам значения.

Важно! Name содержит запись для поддомена (111.site.ru), следует вводить только указанный только до домена код. Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Все готово, можно переходить к его установке.

Подтверждение бесплатного SSL через HTTP-файл

Выбираем пункт для подтверждения «HTTP File Upload» и скачиваем файл.

Система начинаем проверку.

Далее переходим в панель управления сервером или FTP-аккаунт, где в корневой папке сайта (как правило, public_html) создаем папку «.well-known».

В ней аналогично создаем еще одну папку «pki-validation».

Загружаем файл, скачанный в самом начале инструкции.

Все готово подтверждаем информацию (аналогично почте) и получаем сертификат.

HTTPS простыми словами

Интернет построен вокруг обмена данными. Каждое отправленное сообщение, каждая открытая страница – все это отправление и получение запросов. Если они передаются в открытом виде, их в любой момент может перехватить злоумышленник, если сайт использует HTTP-соединение.

Перенесем механизм использования HTTPS на сайте в реальную жизнь

Представьте, что хотите передать другу важное письмо. Хоть вы и упаковали его в конверт, почтальон все равно может получить информацию, а потом заменить вскрытую упаковку на новую (передача данных по протоколу HTTP)

Но вы кладете письмо в ящик, на который вешаете замок. Друг получает посылку, но у него нет ключа — поэтому он вешает на ящик второй замок и отправляет его обратно.

Ящик «приходит» к вам, вы снимаете свой замок и отправляете посылку в путь третий раз. Теперь друг сможет открыть ее своим ключом, получив доступ к необходимой информации (передача данных по протоколу HTTPS)

На первый взгляд принцип кажется сложным, но отправляя ключ отдельно, вы рискуете, ведь его, как и посылку, могут перехватить. В данном случае перехват посылки не даст мошенникам возможность заполучить информацию.

Открытие и закрытие

Как я уже говорил ранее, эту функцию выполняет сама система или установленные программы. Но вы сами можете изменить или добавить какие-то правила. По сути, вам нужно указать сетевой порт, а также приложение или программу, для которых будет применяться это правило. Если вы собираетесь настраивать параметры на маршрутизаторе, вам необходимо указать IP-адрес устройства ретрансляции.

Во-первых, вы должны решить, какой «вход» вы хотите открыть и почему. Вы можете увидеть номер и название заявки в PDF-файле, который я прикрепил выше. Я покажу это на примере игры World of Warcraft. Мы откроем официально зарезервированный пронумерованный «вход» — 3724. Вообще в играх чаще всего используется порт UDP, который работает с потоковой передачей данных. Но нужно смотреть именно в столбец с портом — там будет подсказка, какой протокол использовать в выбранном приложении (TCP или UDP).

- В Windows вам нужно открыть меню «Пуск» и перейти в «Панель управления».

- Заходим в «Брандмауэр»

- «Дополнительные опции»

- Слева в окне нажмите «Правила для входящих подключений». Вы сразу увидите множество правил для каждого установленного приложения.

- В правом окне выберите «Создать правило…». Поскольку мы собираемся открыть дверь в игру, поставим второй флажок.

- Давайте создадим правило UDP и введем в этот PDF-файл только заданное число — в моем случае это: 3724 (я показываю вам на примере игры WOW, у вас может быть совершенно другое число). Вы также можете указать диапазон чисел. Для TCP и UDP лучше всего создать два правила отдельно.

- Оставьте значение по умолчанию «Разрешить подключение».

- Тогда есть правила профиля: все можно оставить. Самое главное, что при подключении к удаленному ресурсу через Интернет включен профиль «Публичный.

- В конце введите название и описание. В названии рекомендую добавить номер открытой двери, чтобы потом не потерять.

Источники

- https://WiFiGid.ru/poleznoe-i-interesnoe/ports

- https://pcfaq.info/internet-i-seti/kak_otkryt_porty_v_windows.html

- https://qna.habr.com/q/844233

- https://dudom.ru/kompjutery/kak-opredelit-com-port-usb/

- https://computer76.ru/2016/06/29/whai-is-computer-port/

- http://composs.ru/kak-posmotret-port-ip-adresa-ili-otkrytye-porty-v-windows/

- https://planshet-info.ru/kompjutery/kak-posmotret-port-kompjutera

- https://100uslug.com/vse-razemy-kompyutera-cpu-hdd-porty-pamyat-blok-pitaniya/

- https://www.dvenashka.ru/2021/11/kak-uznat-svoj-port-posmotret-nomer-ili-opredelit-otkrytye-porty-kompyutera-ili-ip-adresa-v-seti-ili-internete-v-windows-7-8-10.html

- https://fast-wolker.ru/porty-kompyutera-i-ix-naznachenie.html

- https://cheerss.ru/kak-otkryt-porty-na-kompyutere/.html

Как перевести сайт на HTTPS

Чтобы получить защитный сертификат, достаточно приобрести его у регистратора домена, компании хостинг-провайдера или сторонних разработчиков. Многие фирмы, предоставляющие сервер для размещения сайта в аренду, предлагают бесплатное подключение HTTPS. Такие сертификаты справляются со своей функцией, однако сайт может работать медленнее, чем при использовании платного SSL/TLS на выделенном IP-адресе. Подключение HTTPS для старого и большого сайта стоит доверить специалисту, поскольку при переходе могут возникнуть сложности с доступностью страниц: некоторые разделы сайта и вовсе могут не открываться из-за неправильных настроек.

How does HTTPS and SSL work?

HTTP is not a separate protocol from HTTPS. Rather, HTTPS works by establishing a secure HTTP connection using SSL. Hence, the protocol stacks for HTTP and HTTPS look similar:

| Layer | HTTP Protocol Stack | HTTPS Protocol Stack |

|---|---|---|

| Application Layer | HTTP | HTTP |

| Security Layer | SSL (TLS) | |

| Transport Layer | TCP | TCP |

| Network Layer | IP | IP |

| Data Link Layer | Network Interfaces | Network Interfaces |

The only difference is that HTTPS runs over SSL. To create this secure internet connection, an SSL certificate is installed on a web server. The SSL certificate authenticates an organization’s identity to activate the HTTPS protocol so that data can be passed securely from a web server to a web browser.

Преимущества перехода на HTTPS с точки зрения SEO

Очевидно, что протокол HTTPS обеспечивает безопасность данных, а потому он поможет вам сохранить благосклонность и расположение Google. Есть и дополнительные преимущества с точки зрения оптимизации сайта.

1. Повышение позиций в выдаче.

Тут все очевидно. Как уже упоминалось, Google подтвердил, что учитывает использование протокола HTTPS при ранжировании, пусть пока и в незначительной степени. Конечно, трудно выделить роль именно этого сигнала, однако следует иметь в виду сам факт. Кроме того, вес этого сигнала имеет все шансы повыситься в будущем.

2. Реферальные данные.

Когда пользователь приходит на сайт, использующий протокол HTTPS, защищенные реферальные данные сохраняются. Если же трафик идет через сайт, использующий HTTP, данные теряются, такой трафик показывается как прямой.

3. Безопасность и конфиденциальность.

Протокол HTTPS повышает безопасность, а это может положительно отразиться и на результатах вашей SEO-деятельности. Протокол HTTPS:

- подтверждает, что данный сайт именно тот адресат, с которым должен общаться сервер;

- предотвращает вмешательство третьих лиц;

- повышает безопасность вашего сайта для посетителей;

- шифрует все коммуникации, включая URL, что позволяет защитить личную информацию, например, историю просмотров в браузере или номера кредитных карт.

Возможные проблемы при переходе на HTTPS

C точки зрения SEO переход с HTTP на HTTPS абсолютно безопасен. Тем не менее, нужно совершить несколько важных действий, чтобы объем вашего трафика не пострадал.

Обязательно сообщите Google о том, что вы перешли с HTTP на протокол HTTPS.

Google предлагает воспользоваться следующими рекомендациями при переходе на HTTPS:

- Выберите подходящий вам тип сертификата безопасности: одиночный, мультидоменный или wildcard-сертификат (сертификат-шаблон для защищенного источника с несколькими динамическими субдоменами).

- Используйте сертификаты с 2048-битными ключами.

- Используйте относительные URL-адреса для ресурсов, находящихся на одном защищенном домене.

- Используйте относительные URL без указания протокола для всех остальных доменов.

- Не закрывайте от индексации HTTPS-страницы в файле robots.txt.

- По возможности разрешайте поисковым роботам индексирование страниц. Старайтесь не использовать noindex в метатеге «robots».

- Google обновил Google Webmaster Tools для более удобной работы с сайтами, использующими протокол HTTPS.

- Внимательно отслеживайте переход сайта с HTTP на HTTPS в программах аналитики и в Google Webmaster Tools.

Приведем краткий список последовательности шагов, чтобы в общих чертах обрисовать процесс:

- Создайте запрос на получение сертификата (CSR).

- Выберите серверное ПО, используемое для генерации запроса CSR.

- Выберите алгоритм хэширования.

- Выберите срок действия сертификата.

Примечание: Вы сможете использовать этот сертификат для неограниченного количества серверов. Предпочтительнее работать с компанией, которая устанавливает SSL-соединения, поскольку все это генерируется автоматически сразу после ввода информации.

С подробной инструкцией по переходу на HTTPS вы можете ознакомиться в нашей статья «HTTP vs HTTPS. Как перейти на HTTPS без последствий?».

Что такое порт компьютера

Порт – это виртуальное дополнение к сетевому адресу, которое позволяет разделить запросы разных приложений и обрабатывать их автономно. Часть постоянно занята системными службами Windows или другой операционки, остальные свободны для использования прикладными программами, в том числе запускаемыми на удаленных серверах.

Особенности портов:

- Иногда порты путают с разъемами на материнской плате (формально они и являются ими, но там речь идет о подключении физических устройств).

- Общее количество портов составляет 65535. Они имеют определенное назначение, например, 20-21 «по умолчанию» используется для соединения по FTP, а 110 выделен под почтовый протокол POP3.

- Сочетание IP-адреса и порта принято называть сокетом или файловым дескриптором, при помощи которого программа передает данные.

Перед подключением к какому-либо порту рекомендуется проверить, свободен ли он. Если нет, то операционная система выдаст ошибку, и соединение прервется. Многие программы делают проверку в автоматическом режиме и сами пытаются менять номера в поиске незанятого подключения. Но в ряде случаев это требуется сделать вручную, например, при отладке собственного кода.

Как перейти на HTTPS

Выбор времени перехода

Для начала нужно выбрать время перехода. Переход на новый протокол может обрушить позиции сайта в выдаче на некоторое время, так что лучше не переводить сайт на HTTPS в период, когда им активнее всего пользуются. Пусть это будет, когда у сайта «не сезон», и он пользуется наименьшим спросом.

Подготовка сайта к переходу

Если сайт предварительно не подготовить, могут возникнуть технические проблемы или время всей операции затянется. Как подготовить сайт к переходу на HTTPS:

- Если на внутренних ссылках есть указание на протокол, уберите его. Это нужно, чтобы не возникло ошибок при индексации. К примеру, если раньше ссылка выглядела как «http://site.ru/text/», приведите ее в форму «//site.ru/text/».

- То же самое нужно сделать со внешними ссылками, привести их url в относительный вид. Иначе могут появиться сбои при функционировании сайта.

- Адреса медиаконтента тоже нужно перевести в относительные ссылки. Если объекты базируются на вашем сайте, то этого достаточно. Если некоторые медиа подгружаются со сторонних ресурсов, то проверьте, поддерживают ли они HTTPS. Не поддерживают — заменяйте, они не будут работать на вашем сайте после смены протокола. Это можно сделать быстрее, если исправить протокол на относительный сразу в базе данных для всех ссылок.

- Ссылки в rel=»canonical» и rel=»alternate» также замените на относительные.

- Проверьте, что сторонние сервисы, которые вы используете на сайте, поддерживают HTTPS. Популярные обычно поддерживают этот протокол, к примеру Яндекс.Метрика, Директ, Google Analytics, но другие стоит проверить.

Заложите на подготовку срок с запасом, потому что на эти преобразования может понадобиться долгое время, особенно если у вас большой сайт.

2019

Google придумала, как заставить сайты перейти на HTTPS

Начиная с 2010 года, корпорация изменит свое отношение к сайтам, полностью не перешедшим на HTTPS и продолжающим загружать некоторые ресурсы страниц (например, видео, аудио, изображения и скрипты) по HTTP.

Загружаемые сайтами ресурсы по HTTPS и по HTTP называются «смешанным контентом» и представляют собой проблему с самого первого дня внедрения HTTPS

В течение нескольких лет браузеры игнорировали проблему «смешанного контента», для них было важно лишь, чтобы главный домен загружался по HTTPS.. Тем не менее, в последнее время компании Google и Mozilla, каждая по своему, активно продвигают HTTPS

Mozilla и ее партнеры запустили сервис Let’s Encrypt, предоставляющий бесплатные, простые в развертывании TLS-сертификаты. В свою очередь, Google Chrome стал обозначать загружаемые по HTTP сайты как небезопасные (Not Secure).

Тем не менее, в последнее время компании Google и Mozilla, каждая по своему, активно продвигают HTTPS. Mozilla и ее партнеры запустили сервис Let’s Encrypt, предоставляющий бесплатные, простые в развертывании TLS-сертификаты. В свою очередь, Google Chrome стал обозначать загружаемые по HTTP сайты как небезопасные (Not Secure).

Теперь же Google намерена пойти еще дальше и заставить сайты полностью перейти на HTTPS. Начиная с версии Chrome 79, в браузер постепенно будут вноситься изменения, которые в итоге приведут к полной блокировке «смешанного контента» по умолчанию. Уже в Chrome 80 «смешанные» аудио и видео будут автоматически обновляться до HTTPS. В случае невозможности загрузки контента по HTTPS, он будет блокироваться. В Chrome 81 этот подход будет также применяться к «смешанным» изображениям.

Власти Казахстана перехватывают трафик Facebook, Google и «ВКонтакте»

Спустя неделю после того, как правительство Казахстана начало перехватывать весь HTTPS-трафик, стали известны некоторые подробности о происходящем в стране. Подробнее здесь.

Правительство Казахстана начало перехватывать весь HTTPS-трафик в стране

17 июля 2019 года правительство Казахстана начало перехватывать весь интернет-трафик HTTPS в стране. Для этого местных телекоммуникационных операторов обязали к тому, чтобы заставлять пользователей на все свои устройства и в браузеры специальный сертификат, разработанный властями.

После установки сертификата правительственные органы Казахстана смогут расшифровывать HTTPS-трафик пользователей, просматривать его содержимое, снова шифровать его с помощью своего сертификата и отправлять по назначению. Это позволяет правительству Казахстана легко отслеживать действия своих граждан в Интернете.

Как пишет издание ZDNet, пользователи, пытающиеся получить доступ к интернету с 17 июля 2019 года, перенаправляются на веб-страницы, на которых содержатся инструкции по установке корневого государственного сертификата в браузерах для мобильных устройств и компьютеров.

Без установки сертификата зайти на сайты с HTTPS (а таких большинство) нельзя — интернет-провайдер блокирует доступ и выдаёт страницу-заглушку, подобную той, которая представлена ниже.

Жителей Казахстана обязали установить сертификат безопасности «для защиты от хакерских атак и просмотра противоправного контента»

Жителей Казахстана обязали установить сертификат безопасности «для защиты от хакерских атак и просмотра противоправного контента»

На этой странице выведено следующее сообщение:

| Целью применения сертификата безопасности является ограничение распространения по сети телекоммуникаций запрещенной законодательством информации. |

Операторы Kcell и Activ заявили, что сертификат был внедрен из-за участившихся случаев хищения персональных данных казахстанцев и кражи денег с их банковских карт. Он защитит абонентов «от хакерских атак и просмотра противоправного контента». У сертификата не будет доступа к персональным данным абонента, утверждают Kcell.