How to setup vpn in mikrotik router for remote access

Содержание:

- Настройка шифрования данных в “туннеле” (IPSec)

- Настройка Wi-Fi в MikroTik

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Настройка туннелирования (L2TP)

- Создание сертификатов и ключей OpenVPN

- Настройка OpenVPN по сертификату

- Настройка OpenVPN по логину и паролю

- Быстрая настройка интернета с помощью QuickSet.

- PPTP Server

- Настройка интернета для VPN клиентов PPTP в MikroTik

- VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

- Создание VPN подключения PPTP Windows

- Сертификаты и ключи

- Настройка DHCP сервера и шлюза по умолчанию для LAN

- Web

- Настройка маршрутизации межу офисами

- Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

- Настройка SSTP VPN сервера на роутере MikroTik

- Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между роутером MikroTik и Windows клиентом

- VPN туннель SSTP между двумя роутерами MikroTik

- Сравнение скорости L2tp, Pptp, EoIP, GRE и OpenVPN туннелей

Настройка шифрования данных в “туннеле” (IPSec)

На предыдущем этапе мы создали туннель для передачи данных и включили IPSec. В этом разделе мы настроим параметры IPSec.

5. IP – IPSec – Groups

Т.к. велика вероятность появления ошибки соединения с сервером из-за дефолтной группы, просто удалим и тут же создадим ее. Например, с именем “policy_group1”. Также можно просто удалить эту группу, но через веб-интерфейс будут показываться ошибки.

6. IP – IPSec – Peers

Address: 0.0.0.0/0

Port: 500

Auth method: pre shared key

Passive: yes (set)

Secret: tumba-yumba-setebryaki (это не пароль пользователя!)

Policy template group: policy_group1

Exchange mode: main l2tp

Send Initial Contact: yes (set)

NAT Traversal: yes (set)

My id: auto

Proposal check: obey

Hash algorithm: sha1

Encryption Algorithm: 3des aes-128 aes-256

DH Group: modp 1024

Generate policy: port override

Lifitime: 1d 00:00:00

DPD Interval: 120

DPD Maximum failures: 5

7. IP – IPSec – Proposals

/ “Предложения”.

Что-то вроде “что мы можем вам предложить”. Другими словами, задаем опции подключения, которые смогут пытаться использовать удаленные клиенты.

Name: default

Auth algorithms: sha1

Enrc. algorithms: 3des, aes-256 cbc, aes-256 ctr

Life time: 00:30:00

PFS Group: mod 1024

Вы наверняка заметили, что пункты 6 и 7 похожи, а если еще добавить, что один и тот же Secret мы добавляли и пункте 4 и пункте 6, то возникает вопрос: почему одни и те же опции повторно настраиваются? Ответ у меня такой: чисто из практики вышло, что Windows 7 требовал одного, а iPhone – другого. Как так работает, не знаю. Но факт чисто из практики. Например, изменяю в Proposal PFS Group на 2048 – Windows нормально коннектиться, а iPhone перестает. Делаю наоборот (в proposal ставлю 1024, а в ip-ipsec-peers ставлю 2048) – iPhone коннектиться, а Windows – нет Т.е. при подключении разных клиентов используются разные части конфигов. Бред? Может быть, это следствие постепенных изменений в конфигурацию VPN сервера, не могу сказать, т.к. может иметь место даже влияние старых прошивок, конфигов и др. Я не исключаю, что что-то здесь избыточно, но что именно, не знаю.

Настройка Wi-Fi в MikroTik

Настройка Wi-Fi в MikroTik в обычном режиме ни чем не отличается от настройки Wi-Fi в любом другом устройстве, так что вновь определяем три основных шага и приступаем к делу.

- ;

- ;

- .

Русскоязычный онлайн-курс по MikroTik от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу . Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку

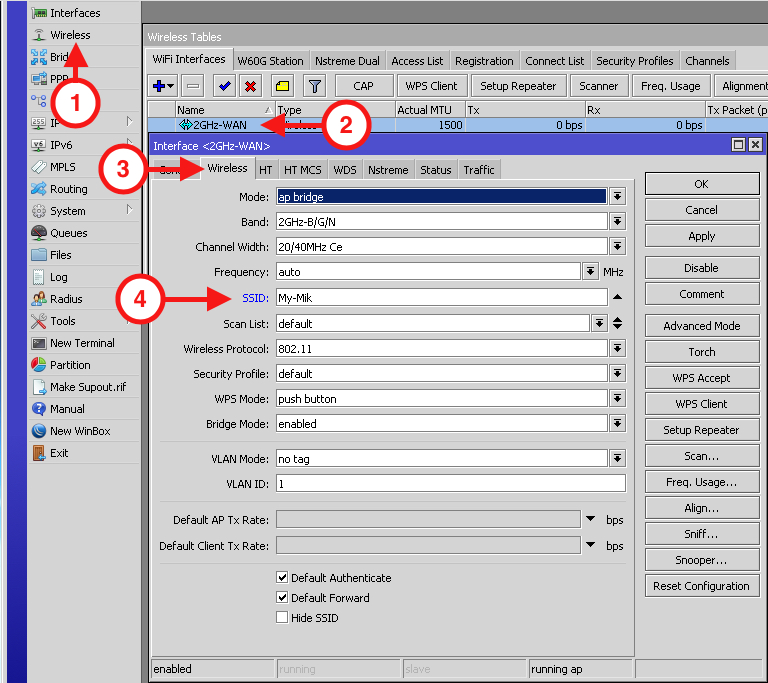

Настройка радиомодуля

Всё что нам необходимо знать для конфигурации радиомодуля — это то, как мы хотим назвать нашу сеть. Безусловно, возможностей и тонких регулировок Wi-Fi в MikroTik несметное множество, но для базовой конфигурации достаточно и этого

Обращаю внимание на то, что в зависимости от модели, ревизии аппаратного обеспечения и установленной версии RouterOS, названия и тип радиомодулей и/или иных интерфейсов может отличаться. В этом нет ничего страшного, методика настройки везде будет одинаковая

Вооружившись ценными знаниями, отправляемся настраивать наш MikroTik. Название сети (SSID) будет My-Mik. Как всегда не забываем нажимать кнопку ОК по завершению.

Настройка Wi-Fi в MikroTik

Настройка Wi-Fi в MikroTik

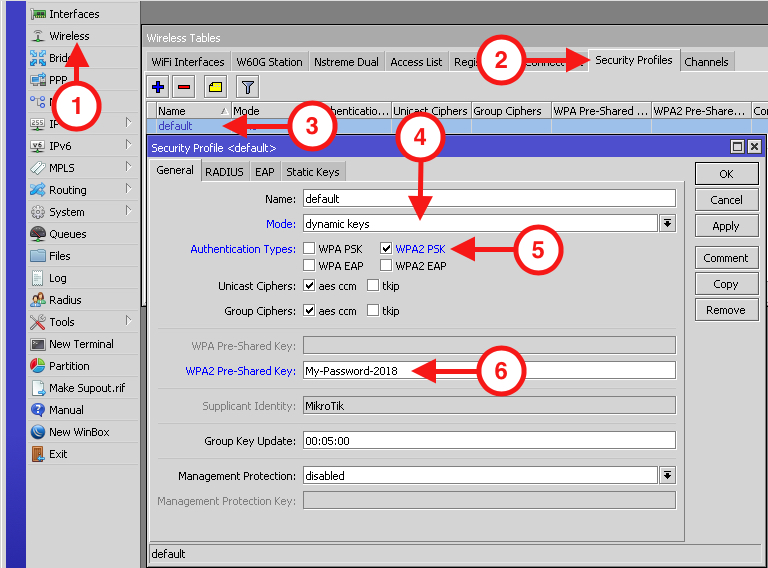

Настройка режима безопасности

Если ты доброй души человек и хочешь порадовать соседей халявным Wi-Fi, то смело пропускай этот пункт, но если в душе ты маленькая жадинка, тогда я расскажу тебе как настроить пароль к твоему Wi-Fi. Предположим, что пароль к нашей сети «My-Password-2018». Вообще, признаком пароля здорового человека, будет пароль минимум из 8 символов, содержащий в себе заглавные и прописные буквы, символы и цифры. Лично я предпочитаю 16 символов.

Настройка режима безопасности MikroTik

Настройка режима безопасности MikroTik

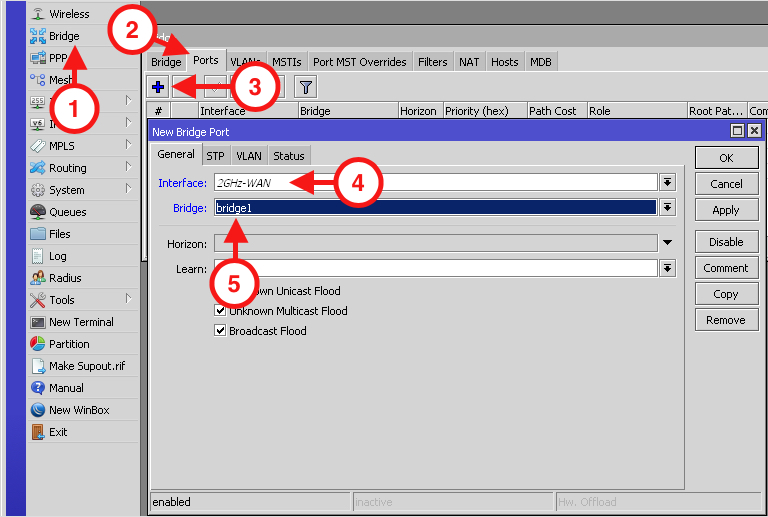

Добавление радиомодуля к внутренней сети

Теперь пришло время подключить наш Wi-Fi к домашней сети. Самым простым способом будет добавление нашего радиомодуля к Bridge. Из предидущей части вспоминаем об интерфейсе «bridge1».

Добавление интерфейса в Bridge MikroTik

Добавление интерфейса в Bridge MikroTik

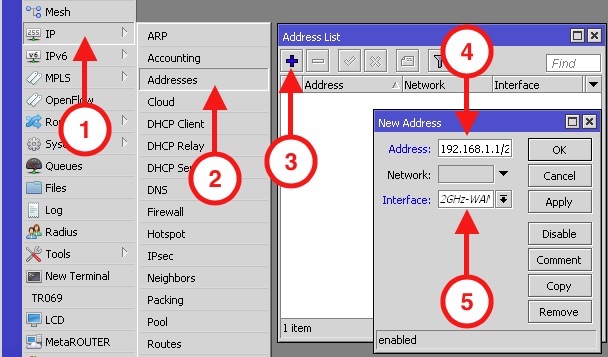

Нажимаем ОК и на этом настройка Wi-Fi в MikroTik закончена. При такой конфигурации все устройства подключенные к Wi-Fi, будут находиться в одной сети (в одном широковещательном домене) с устройствами подключенными кабелем непосредственно к маршрутизатору. Если же тебя не устраивает такое решение и тебе интересен путь настоящего джедая, тогда рассмотрим конфигурацию с разделением подсетей. Для этого нам понадобиться присвоить Wi-Fi интерфейсу свой собственный IP (192.168.1.1), создать отдельный пул и настроить отдельный DHCP сервер. Принцип точно такой-же как и в предидущей статье, только в этот раз вместо сети 192.168.0.0/24 мы используем 192.168.1.0/24.

Установка WAN IP адреса MikroTik

Установка WAN IP адреса MikroTik

Далее всё как и прежде, идём по накатанному сценарию.

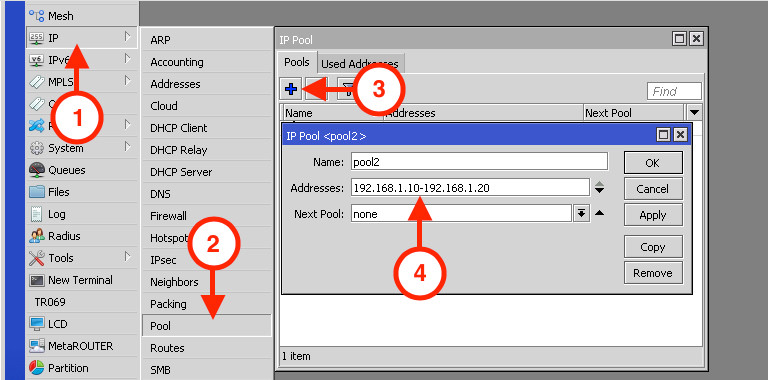

- Создаём пул адресов;

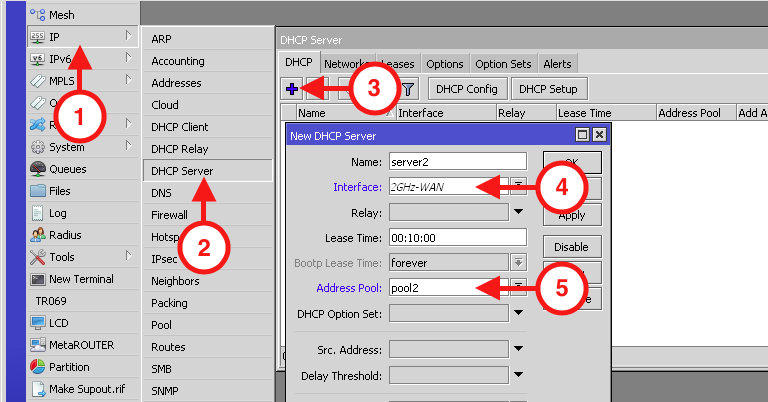

- Создаём DHCP сервер;

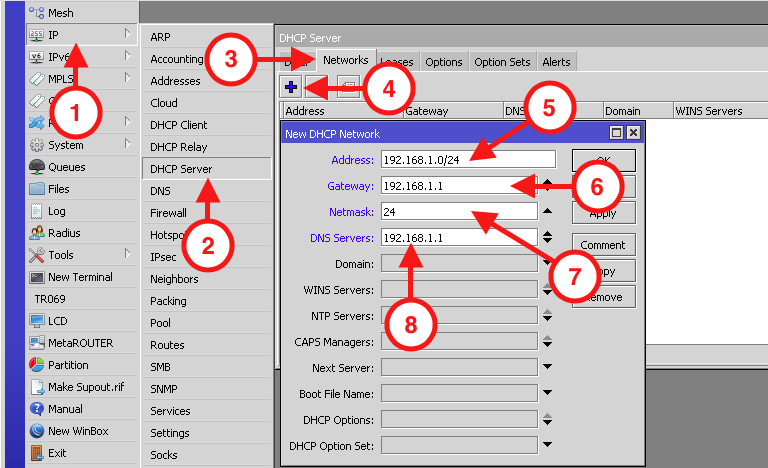

- Создаём сеть DHCP сервера.

MikroTik новый IP Pool

MikroTik новый IP Pool MikroTik добавить новый DHCP сервер

MikroTik добавить новый DHCP сервер MikroTik добавить DHCP Network

MikroTik добавить DHCP Network

Теперь наши сети разделены на втором уровне и на этом мы завершаем настройку Wi-Fi, но не завершаем разговор о настройке MikroTik. Следи за обновлениями!

Узнать подробнее о тонкостях настройки MikroTik можно из русского онлайн-курса по MikroTik от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу . Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку

MikroTik настройка для начинающих. Часть 2 — Wi-Fi

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка туннелирования (L2TP)

1. IP – Pool

/ Определям диапазон адресов VPN-пользователей

Name: vpn_pool

Addresses: 192.168.112.1-192.168.112.10

Next pool: none

Лучше для клиентов vpn использовать отдельную адресацию. Так проще отделять одних от других. И вообще, бест практис.

2. PPP – Profiles

/ Профиль для нашего конкретного туннеля

General:

Name: l2tp_profile

Local address: vpn_pool (а можно указать 192.168.88.1, сами смотрите, как вам больше нравится)

Remote address: vpn_pool

Change TCP MSS: yes

Protocols:

all to default:

Use MPLS: default

Use compression: default

Use Encription: default

Limits:

Only one: default

/ Готовим пользователя VPN

Name: vpn_user1

Password: bla-bla-bla

Service: l2tp

Profile: l2tp_profile

4. PPP – Interface – клик на L2TP Server

/ Включаем сервер L2TP

Enabled – yes

MTU / MRU – 1450

Keepalive Timeout – 30

Default profile – l2tp_profile

Authentication – mschap2

Use IPSec – yes

IPSec Secret: tumba-yumba-setebryaki (это не пароль пользователя, а предварительный ключ, который надо будет указывать на клиентах в дополнение к логину/паролю)

Создание сертификатов и ключей OpenVPN

1) Скачаем программу OpenVPN с официального сайта.

2) Устанавливаем, выбрав все галочки.

EasyRSA Certificate Management Scripts нам обязательно понадобится для генерации ключей и сертификатов.

3) Указываем путь. В дальнейшем он нам понадобится. В нашем случае используем стандартный C:\Program Files\OpenVPN

4) После установки заходим в C:\Program files\OpenVPN\easy-rsa

Открываем vars.bat (если его нет, то vars.bat.sample) блокнотом или NotePad++ и редактируем его.

В строках set KEY_CN и set KEY_NAME указываем server

Последние 2 строки — параметры по умолчанию. Остальное можете редактировать под себя.

Сохраняем файл как vars.bat на рабочий стол, а затем копируем в папку C:\Program files\OpenVPN\easy-rsa

Чаще всего сохранить напрямую в исходную папку не получится — не хватает прав.

5) Отредактируем файл openssl-1.0.0.cnf

Так же открываем с помощью блокнота или notepad++

Нас интересует строка:default_days = 3650 # how long to certify for

Она отвечает за время жизни сертификата. Если значение отличается — то указываем 3650 (10 лет).

Сохраняем.

6) Запускаем командную строку от имени администратора:Пуск — Все программы — Стандартные

Правой кнопкой мыши на «Командная строка» и в меню — Запустить от имени администратора.

Командную строку не закрываем до конца процесса генерации сертификатов.

7) Поочередно выполняем следующие три команды:cd C:\Program files\OpenVPN\easy-rsa varsclean-all

В итоге мы должны увидеть сообщение «Скопировано файлов: 1» дважды.

В папке C:\Program files\OpenVPN\easy-rsa появится папка keys с двумя файлами index.txt и serial.

8) Генерируем ключ Диффи Хельмана — команда build-dh

Генерация займёт некоторое время. Дождитесь окончания.

9) Генерируем ключ центра сертификации (CA) — build-ca

Нажимаем Enter, пока не закончатся вопросы.

Вы увидите в командной строке путь C:\Program files\OpenVPN\easy-rsa

Нет смысла менять заданные значения. Вы ранее прописали эти параметры в файле vars.bat

10) Генерируем сертификат сервера — команда build-key-server server

Нажимаем Enter (оставляем параметры по умолчанию, прописанные в vars.bat), пока не дойдём до вопросов.Sign the certificate? (Создание сертификата на 3650 дней)1 out of 1 certificate requests certified, commit? (Запись сертификата в базу)

На вопросы отвечаем нажатием Y

11) Генерируем сертификат клиента build-key client

Нажимаем Enter (оставляем параметры по умолчанию, прописанные в vars.bat), пока не дойдём до вопросов Common Name и Name.

На эти вопросы отвечаем client — это название создаваемого сертификата.

На вопросы Sign the certificate? и 1 out of 1 certificate requests certified, commit? отвечаем нажатием Y

12) Генерация сертификатов окончена.

В папке C:\Program files\OpenVPN\easy-rsa\keys можно увидеть следующие файлы:

Сертификаты для сервера и клиентов готовы.

Настройка OpenVPN по сертификату

Здесь мы рассмотрим как настроить подключение по сертификату, выполним экспортирование и эмпортирование ключей для клиента и сервера.

Настройка сервера

Ранее мы настроили аутентификацию по логину и паролю. Настроить аутентификацию только по клиентскому сертификату не получится в связи с ограничением операционной системы. Подключаемся на московский роутер, открываем Certificates и создаем новый шаблон.

Key Usage. Обязательно ставим галочку на tls client.

Сохраняем изменения и нажимаем Copy. Выбираем наш шаблон для пользователей и создаём копию. В Common Name уникальное имя. Далее нажимаем Apply и Sign.

В открывшемся окне по аналогии с предыдущих примеров выбираем корневой сертификат и жмем Start.

Далее нужно экспортировать и импортировать ключи на клиентский Mikrotik. Выбираем в списке и жмем Export.

Для того чтобы выгрузить открытый и закрытый ключи, вбиваем пароль в поле Export Passphrase. Export.

Далее нужно экспортировать открытую часть CA.

Переходим в Files, выбираем 3 созданных файла и перетаскиваем на рабочий стол.

В настройках OVPN Server выставим чтобы проверялись клиентские сертификаты при подключении.

Настройка клиента

После экспорта и копирования ключей подключимся к питерскому роутеру. Открываем Files и переносим с рабочего стола 2 файла скопированных ранее.

Переходим в Certificates и импортируем открытый и закрытый ключи.

В выпадающем списке выбираем открытый ключ и вписываем пароль. Import.

Тоже самое с закрытым ключом.

Далее импортируем CA.

Открываем ранее созданный OVPN Client интерфейс, выбираем импортированный сертификат и требуем проверку серверного.

Соединение установилось.

Проверим его.

А вот и не все! Упустили важную вещь – список отзыва. Так как наш клиент использует DNS 8.8.8.8, есть вероятность, что Google понятия не имеет какой IP адрес скрывается за доменным именем crl-ovpn.ru – его мы указывали, когда создавали сертификат для CA. Нужно это быстро исправить. На клиенте в IP – DNS создаем статическую A запись.

Настройка OpenVPN по логину и паролю

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, чтобы убедиться, что они друг друга видят. В реальной жизни один из них должен иметь белый (публичный) IP, а именно тот, кто будет выполнять роль сервера.

Создание сертификата центра сертификации

На московском роутере открываем System — Certificates.

В данном разделе находятся все сертификаты на Mikrotik. Для настройки сервера нам необходимо сделать следующее:

- Создать сертификат центра сертификации;

- Создать сертификат сервера.

Нажимаем плюс и задаем параметры согласно скриншоту:

Name – имя в списке Mikrotik;

Country, Sate, Locality, Organization, Unit – произвольные поля для заполнения;

Common Name – самое важное. Указываем уникальное имя;

Key Size – длина ключа

Выбирается в выпадающем списке;

Days Valid – срок годности.

На данный момент мы создали шаблон.

Ничего страшного в этом нет, т.к. мы не собираемся его использовать для других сервисов. Выбираем наш шаблон, и в контекстном меню выбираем Sign.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя.

Нажимаем Start и ждем окончания процесса.

Создание сертификата сервера OpenVPN

Открываем Certificates и нажимаем на плюс.

Указываем уникальные имя и Common Name.

Открываем Key Usage, снимаем галочки с:

- crl sign;

- data encipherment;

- key sert sign;

- ставим галочку на tls server.

Сохраняем. Переходим к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Конфигурирование сервера

Но для начала создадим профиль. PPP – Profiles – жмем +.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Далее переключаем:

- Change TCP MSS в yes.

- Use UPnP переключаем в no.

Protocols:

- no для Use MPLS;

- yes для Use Compression;

- yes для Use Encryption.

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем +.

Задаем произвольные логин и пароль. Выбираем Service – ovpn, Profile – General-OVPN, Remote Address – 172.16.25.2 т.к. я планирую подключать одного пользователя (рекомендую использовать привязку по IP если хотите гибко управлять Firewall в отношении каждого пользователя). Если вам нужно больше одного, то необходимо создать DHCP Pool. Apply и Ok.

Открываем PPP – Interfaces – OPENV Server.

- Ставим галочку Enable;

- Задаем порт (не забываем, что это TCP);

- Mode – ip;

- Default Profile – созданный ранее профайл General-OVPN;

- Certificate – сертификат сервера ServerOVPN;

- Cipher – aes256.

Apply и Ok.

Настройка Firewall

Далее нужно разрешить OpenVPN трафик на роутере.

Добавляем правило.

Action – accept.

Сохраняем и переходим к клиентской части.

Конфигурирование клиента

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client.

Задаем имя интерфейса.

Открываем Dial Out и заполняем обязательные параметры.

Сохраняем и открываем вкладку Status.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-и идут, а значит с соединением все хорошо.

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента PTP Bridge CPE и создания единой сети.

- PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed»

Wireless Clients: здесь можно увидеть подключенные в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

PPTP Server

Sub-menu:

This sub-menu shows interfaces for each connected PPTP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in PPTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu:

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | Default to use |

| enabled (yes | no; Default: no) | Defines whether PPTP server is enabled or not. |

| keepalive-timeout (time; Default: 30) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

To enable PPTP server:

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2,mschap1

keepalive-timeout: 30

default-profile: default

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! →

Сертификаты и ключи

Наш микротик будет:

а) выдавать и удостоверять ключи для себя (сервер VPN) и удаленных клиентов, для чего сначала будет настроен CA («удостоверяющий центр»),

б) выполнять роль VPN-сервера.

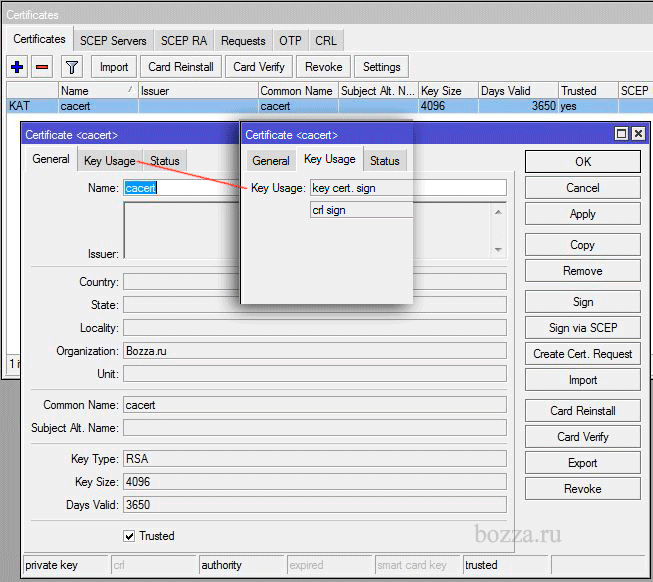

CA («удостоверяющий центр» — выдает заверенные сертификаты сервера и клиентов):

В терминале:

/certificate add name=cacert organization=»Bozza.ru» common-name=»cacert» key-size=4096 days-valid=3650 key-usage=crl-sign,key-cert-sign trusted=yes

/certificate sign cacert

Серверный сертификат:

В терминале:

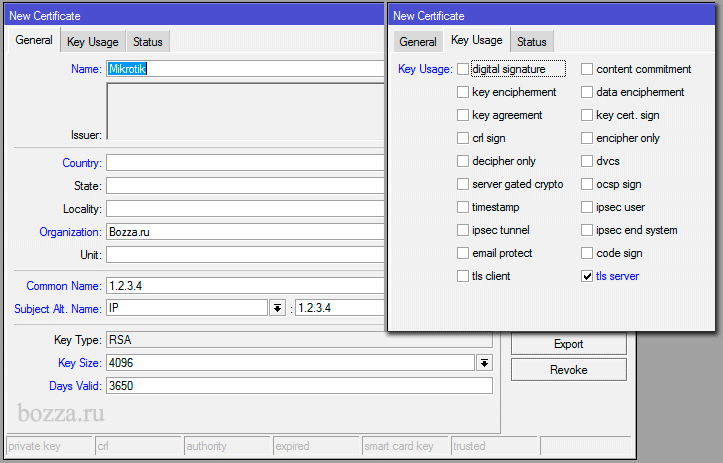

/certificate add name=Mikrotik organization=»Bozza.ru» common-name=»1.2.3.4″ subject-alt-name=IP:»1.2.3.4″ key-size=4096 days-valid=3650 key-usage=tls-server

/certificate sign Mikrotik ca=»cacert»

Клиентский сертификат:

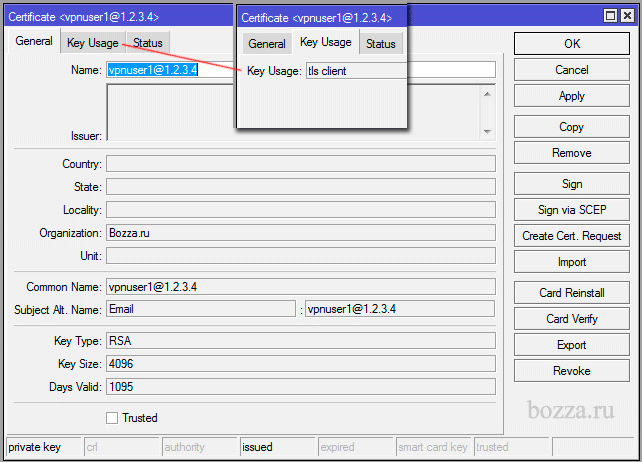

Внимательно и аккуратно заполняйте поля Common Name и Subject Alt. Name — на основании этих полей на клиенте будет происходить проверка пользователя! Если допустить опечатку на этом месте, потом придется перевыпускать этот сертификат, а это немного заморочный процесс — выпуск, экспорт, скопировать, перенести и т.д.

В терминале:

В итоге, у нас есть ключи и сертификаты «cacert» (CA, выпускает и подписывает сертификаты), «Mikrotik» (VPN сервер), «vpnuser1» (клиент).

Экспорт ключей

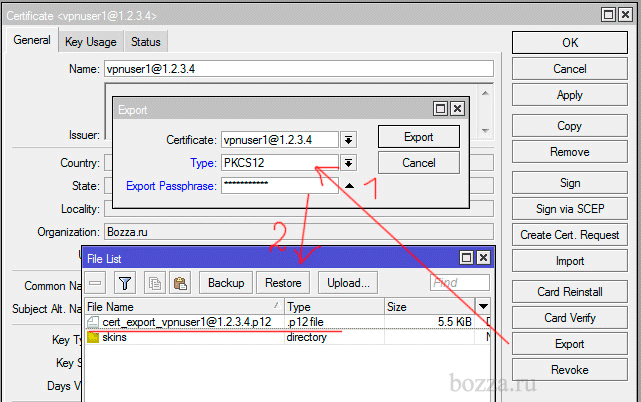

Для установки на клиентский компьютер/смартфон надо экспортировать сертификат и ключ клиента, защитив пакет паролем:

В терминале:

/certificate export-certificate vpnuser1@1.2.3.4 type=pkcs12 export-passphrase=p@ssw0rd555

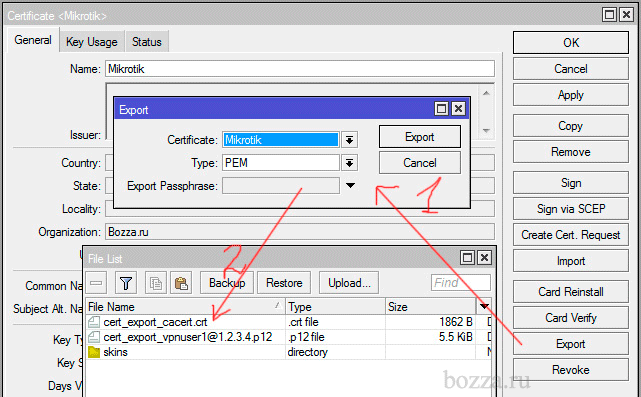

и сертификат CA «cacert» (только сертификат, БЕЗ ПРИВАТНОГО КЛЮЧА!):

На картинке опечатка закралась, экспорт происходит именно cacert, а не Mikrotik.

В терминале:

/certificate export-certificate cacert type=pem

Скачайте из Files файлы «cert_export_cacert.crt» и «cert_export_vpnuser1@1.2.3.4.p12» на клиентский компьютер и импортируйте сертификат и закрытый ключ в Личные сертификаты (если это Windows). Сертификат «ca» надо установить в «Доверенные корневые центры сертификации».

Сертификат должен стать для клиента VPN (неважно, Mac, Win, iPhone, Android) ДОВЕРЕННЫМ! Для этого и нужно экспортировать cacert и сделать его доверенным сертификатом CA на клиенте. На iPhone можно отправить письмо с вложенными файлами сертификатов и установить их через Профили

На iPhone можно отправить письмо с вложенными файлами сертификатов и установить их через Профили.

Настройка DHCP сервера и шлюза по умолчанию для LAN

Теперь на нашем роутере нужно настроить DHCP сервер и дать ip адрес интерфейсу, который будет шлюзом для внутренней сети. Для этого идем IP -> Addresses и добавляем его.

В поле адрес вводим ту подсеть, которая вам нужна и выбираем интерфейс bridge1, после этого наш MikroTik будет доступен по этому адресу чрез объединённые порты и через wifi (который мы еще настроим).

Дальше чтобы все устройства в сети могли получать адреса автоматически мы переходим в раздел IP-> DHCP и собственно настраиваем его через кнопку «DHCP Setup». Выбираем интерфейс, на котором он будет работать «это наш bridge1», жмем Next и оставляем пространства адресов по умолчанию. В моем случае это будет подсеть в которой находится сам роутер. То есть раздавать микротик будет адреса с 192.168.9.2-192.168.9.255.

После указываем адрес шлюза, который будут получат все подключенные устройства, так как это mikrotik оставляем значение по умолчанию.

В следующем окне перед нами встает выбор, раздавать ли весь диапазон адресов или его часть. По правильному лучше исключить первые 10 так как в будущем может появиться еще один роутер или коммутаторы которым желательно задать ip статикой. Но сейчас нам не принципиально, и мы оставляем как есть.

Наконец последним этапом указываем DNS. Если в вашей сети есть выделенный DNS сервер, то пишем его ip, если нет и вы настраиваете, например, для дома пишем ip самого роутера (в большинстве случаем так оно и будет).

Жмем далее, следующие значение не меняем. Все настройка DHCP сервера и шлюза по умолчанию на микротике закончена, переходим к следующему разделу.

Web

Ранее я говорил, что лучше http-сервисы не выставлять наружу. Сейчас мы разрешим подключаться по web только изнутри компании. Открываем сервис для редактирования и указываем нашу подсеть, применяем.

Столбец Available From изменился. Вы можете указать сколько угодно подсетей и адресов не только для данного сервиса, а для любого в целом.

В некоторых ситуациях может не устроить, что Winbox и SSH доступны снаружи, тогда в их свойствах добавляете нужные подсети и адреса, к примеру локальную и VPN.

Следующий важный момент в правиле фаервола, это указание Src. Address

В чем вы спросите изюминка?

- Мы защитили сервис на уровне его собственных настроек;

- Запретим доступ к нему (и девайсу в целом) следующими правилами фаервола.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

Настройка находится System→Certificates

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

Настройка находится System→Certificates

Настройка находится Files→File List→Download

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

Сравнение скорости L2tp, Pptp, EoIP, GRE и OpenVPN туннелей

Сведу все данные измерений в единую таблицу для наглядного и удобного анализа и сравнения скоростей всех упомянутых vpn соединений в Mikrotik.

| VPN Туннель | Шифрование | Скорость (Мбит/c) |

| l2tp | нет | 194 |

| l2tp | IPsec AES-128 CBC | 26 |

| pptp | нет | 194 |

| pptp | MPPE128 | 71 |

| openvpn | BF-128-CBC | 24 |

| eoip | нет | 836 |

| eoip | IPsec AES-128 CBC | 27 |

| gre | нет | 247 |

| gre | IPsec AES-128 CBC | 29,7 |

Приведенная таблица наглядно показывает разницу в различных методах шифрования. С помощью нее можно быстро оценить, к каким потерям производительности может привести шифрование. Сейчас все по-умолчанию все шифруют, но если разобраться, очень часто это не требуется. Можно пойти на некий компромис и использовать pptp сервер, который хоть и не обеспечивает 100% безопасное шифрование, но тем не менее скрывает трафик от просто любопытных глаз и имеет неплохое быстродействие. В любом случае трафик просто так не прочитать, надо целенаправленно приложить усилия для дешифровки. В некоторых случаях такой защиты будет достаточно.