Как настроить rdp на виндовс 10

Содержание:

- Подключение к удаленному рабочему столу

- Шаг 3. Установка и настройка терминального сервера

- Атака человек-посередине на RDP

- Microsoft Remote Desktop в Mac OS X

- Настройка Remoteapp через Gateway

- Как включить удалённый рабочий стол RDP

- Устранение неполадок при подключении к удаленному рабочему столу

- Проблемы с безопасностью

- Управляемые рабочие столы

- Превращаем Windows 10 в сервер терминалов

- Минусы

- Настройка пользователей для доступа к удаленному рабочему столу

- II. Настройка терминального сервера с доступом по RDP

Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

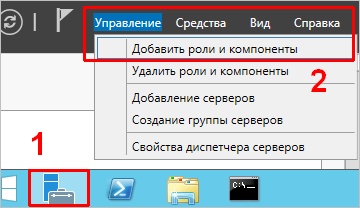

В панели быстрого запуска открываем Диспетчер серверов:

Кликаем Управление — Добавить роли и компоненты:

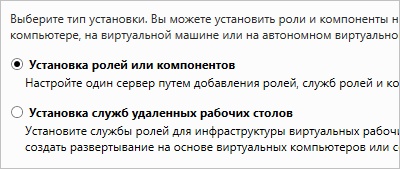

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

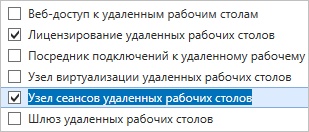

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

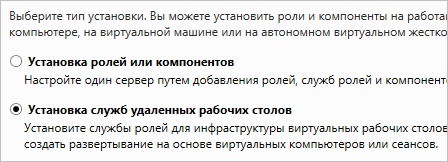

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

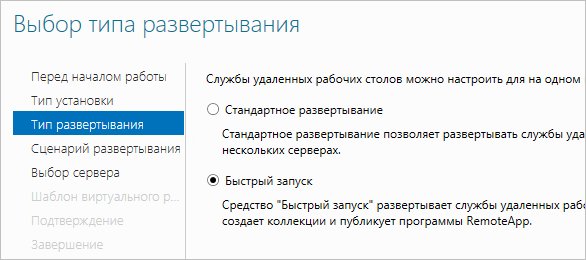

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

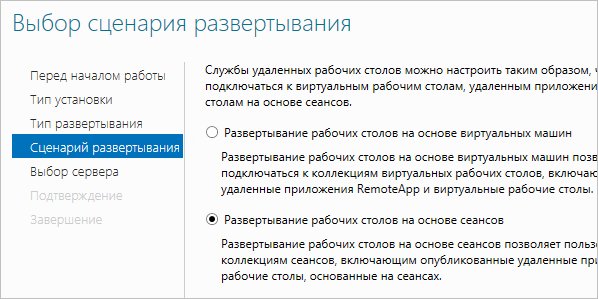

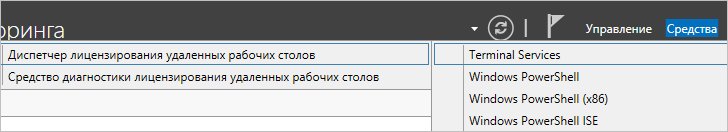

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

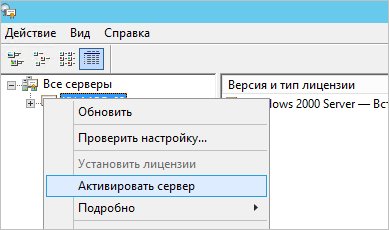

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

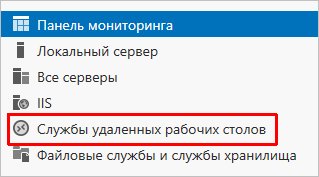

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

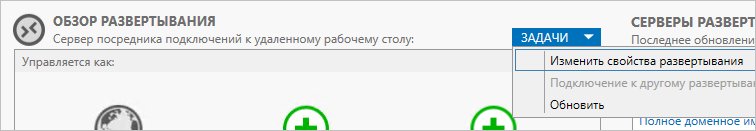

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

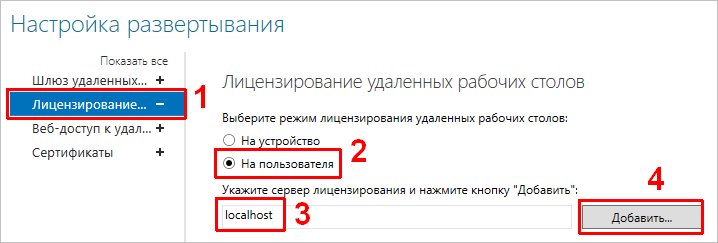

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Атака человек-посередине на RDP

Responder

Responder это комплексный инструмент для выполнения атаки человек-посередине в отношении методов аутентификации Windows. Среди прочих жульнических серверов, в программе имеется RDP сервер.

Смотрите пример использования Responder в статье «Взлом сетевой аутентификации Windows».

pyrdp

pyrdp — это инструмент для атаки человек-посередине и библиотека для работы с RDP написанные на Python 3.

Включает в себя три инструмента:

- pyrdp-clonecert

- pyrdp-mitm

- pyrdp-player

В pyrdp отсутствует собственный спуфер, поэтому перенаправление трафика нужно выполнять сторонними инструментами, такими как bettercap, Ettercap или MITMf.

Автор pyrdp создал свою собственную версию bettercap, главное отличие от оригинальной, которая при атаке перенаправляет весь трафик, в том, что эта версия перенаправляет только RDP трафик. Подробности об этом здесь: https://github.com/GoSecure/pyrdp/blob/master/docs/bettercap-rdp-mitm.md

Пример запуска атаки человек-посередине на RDP с помощью pyrdp:

pyrdp-mitm 192.168.0.101

Ошибка «ImportError: cannot import name ‘RsaKey’ from ‘Crypto.PublicKey.RSA’»

Возможно возникновение следующей ошибки:

Traceback (most recent call last):

File "/usr/bin/pyrdp-mitm", line 16, in <module>

from pyrdp.core import settings

File "/usr/lib/python3.8/site-packages/pyrdp/core/__init__.py", line 9, in <module>

from pyrdp.core.FileProxy import FileProxy, FileProxyObserver

File "/usr/lib/python3.8/site-packages/pyrdp/core/FileProxy.py", line 10, in <module>

from pyrdp.core.observer import Observer

File "/usr/lib/python3.8/site-packages/pyrdp/core/observer.py", line 7, in <module>

from pyrdp.pdu import PDU

File "/usr/lib/python3.8/site-packages/pyrdp/pdu/__init__.py", line 28, in <module>

from pyrdp.pdu.rdp.connection import ClientChannelDefinition, ClientClusterData, ClientCoreData, ClientDataPDU, \

File "/usr/lib/python3.8/site-packages/pyrdp/pdu/rdp/connection.py", line 10, in <module>

from Crypto.PublicKey.RSA import RsaKey

ImportError: cannot import name 'RsaKey' from 'Crypto.PublicKey.RSA' (/usr/lib/python3.8/site-packages/Crypto/PublicKey/RSA.py)

Для её исправления выполните команды:

sudo pip3 uninstall PyCrypto sudo pip3 uninstall PyCryptodome sudo pip3 install PyCryptodome

Ошибка «The server failed the negotiation. Error: The server requires that the client support Enhanced RDP Security»

Также возможна такая ошибка:

- INFO - Joyce154823 - pyrdp.mitm.connections.tcp - New client connected from 192.168.0.53 - INFO - Joyce154823 - pyrdp.mitm.connections.x224 - Cookie: mstshash=Tester - INFO - Joyce154823 - pyrdp.mitm.connections.tcp - Server connected - INFO - Joyce154823 - pyrdp.mitm.connections.x224 - The server failed the negotiation. Error: The server requires that the client support Enhanced RDP Security (section 5.4) with CredSSP (section 5.4.5.2). - INFO - Joyce154823 - pyrdp.mitm.connections.tcp - Server connection closed. Connection to the other side was lost in a non-clean fashion: Connection lost.

Причина её в том, что на данный момент программа не поддерживает Network Level Authentication (NLA), то есть проверку подлинности на уровне сети. Чуть подробнее об этом сказано здесь: https://github.com/GoSecure/pyrdp/issues/168

Network Level Authentication (NLA) является хорошим способом дополнительной защиты RDP, поскольку без знания атакующим пароля пользователя Windows становится невозможно выполнить атаку человек-посередине на RDP.

seth

seth выполняет атаку MitM и извлекает учётные данные в виде простого текста из RDP подключений.

Использование:

/usr/share/seth/seth.sh <INTERFACE> <ATTACKER_IP> <VICTIM_IP> <GATEWAY_IP|HOST_IP>

Пример запуска:

sudo seth wlo1 192.168.0.89 192.168.0.101 192.168.0.1

Microsoft Remote Desktop в Mac OS X

Для подключения к компьютеру Windows на Mac, вам потребуется скачать приложение Удаленный рабочий стол (Microsoft Remote Desktop) из App Store. Запустив приложение, нажмите кнопку со знаком «Плюс», чтобы добавить удаленный компьютер — дайте ему имя (любое), введите IP-адрес (в поле «PC Name»), имя пользователя и пароль для подключения.

При необходимости, установите параметры экрана и другие детали. После этого, закройте окно настроек и дважды кликните по имени удаленного рабочего стола в списке для подключения. Если все было сделано правильно, вы увидите рабочий стол Windows в окне или на полный экран (зависит от настроек) на вашем Mac.

Лично я использую RDP как раз в Apple OS X. На своем MacBook Air я не держу виртуальных машин с Windows и не устанавливаю ее в отдельный раздел — в первом случае система будет тормозить, во втором я значительно сокращу время работы от аккумулятора (плюс неудобство перезагрузок). Поэтому я просто подключаюсь через Microsoft Remote Desktop к своему крутому настольному ПК, если мне требуется Windows.

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Пробуем подключиться.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Как включить удалённый рабочий стол на Windows 10 в командной строке

Нажмите Win+r и введите:

SystemPropertiesRemote

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

Как включить удалённый рабочий стол на Windows 10 в графическом интерфейсе

На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щёлкните значок Параметры:

Выберите Система:

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок. Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

Подтвердите выбранное действие:

Дополнительно вы можете включить настройки:

- Оставлять мой компьютер в режиме бодрствования для соединения, когда он подключён к электросети

- Сделать мой компьютер обнаруживаемым в частных сетях для активации подключения с удалённым доступом

Кликнув «Дополнительные параметры» вы увидите настройки для изменения стандартного порта RDP и других свойств подключения.

Описанные выше способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 1

Устранение неполадок при подключении к удаленному рабочему столу

Если брандмауэр Windows не дает соединиться, откройте его настройки в параметрах.

Нажмите на изменение параметров над списком.

Укажите для удаленного рабочего стола обе галочки.

В случае, если не срабатывает подключение по порту, нужно уточнить наличие такой возможности у провайдера.

Если показывается ошибка об отсутствии ответа со стороны ПК, к которому вы подключаетесь – убедитесь, что он вообще включен и что он не ушел в спящий режим.

Также может потребоваться переключить в параметрах, в разделе подключения, тип сети с общественной на доверенный.

Выберите частную, в противном случае компьютер может быть не виден даже при работе по локальной сети.

Проблемы с безопасностью

Версия 5.2 протокола RDP в своей конфигурации по умолчанию уязвима для атаки типа «злоумышленник в середине» . Администраторы могут включить шифрование транспортного уровня, чтобы снизить этот риск.

Сеансы RDP также восприимчивы к сбору учетных данных в памяти, которые можно использовать для запуска хэш- атак.

В марте 2012 года Microsoft выпустила обновление для критической уязвимости безопасности в RDP. Уязвимость позволяла скомпрометировать компьютер Windows неаутентифицированными клиентами и компьютерными червями .

Клиент RDP версии 6.1 может использоваться для отображения имен и изображений всех пользователей на сервере RDP (независимо от версии Windows), чтобы выбрать одного, если для подключения RDP не указано имя пользователя.

Управляемые рабочие столы

Рабочие области могут содержать несколько управляемых ресурсов, включая рабочие столы. При обращении к управляемому рабочему столу предоставляется доступ ко всем приложениям, установленным администратором.

Параметры рабочего стола

Вы можете настроить некоторые параметры ресурсов рабочего стола в соответствии со своими потребностями. Чтобы открыть список доступных параметров, щелкните правой кнопкой мыши ресурс рабочего стола и выберите Параметры.

Клиент будет использовать параметры, настроенные администратором, если только не отключить параметр Использовать параметры по умолчанию. Это позволит настроить приведенные ниже параметры.

-

Конфигурация дисплеев — выбор дисплеев, которые можно использовать для сеанса рабочего стола. Влияет на то, какие дополнительные параметры доступны.

- All displays (Все дисплеи) — сеанс всегда будет использовать все локальные дисплеи, даже если некоторые из них будут добавлены или удалены позже.

- Single display (Один дисплей) — сеанс всегда будет использовать один дисплей с возможностью настройки его свойств.

- Select displays (Выбранные дисплеи) — позволяет выбрать, какие из дисплеев будут использоваться для сеанса, и включить динамическое изменение списка дисплеев во время сеанса.

- Select the displays to use for the session (Выберите экраны для этого сеанса) указывает, какие локальные экраны нужно использовать для сеанса. Все выбранные экраны должны размещаться радом друг с другом. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи).

- Maximize to current displays (Развернуть до текущих дисплеев) — определяет, какие дисплеи будут использовать сеансы при переходе в полноэкранный режим. При включении этого параметра изображение сеанса переходит в полноэкранный режим на дисплеях, связанных с окном сеанса. Это позволяет менять дисплеи во время сеанса. Если этот параметр отключен, изображение сеанса переходит в полноэкранный режим на том же дисплее, на котором он в последний раз был в полноэкранном режиме. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи) и отключен в других случаях.

- Single display when windowed (Один дисплей, если в оконном режиме) — определяет, какие дисплеи доступны в сеансе при выходе из полноэкранного режима. Если этот параметр включен, сеанс переключается на один дисплей в оконном режиме. Если этот параметр отключен, в оконном режиме сеанс отображается на тех же дисплеях, что и в полноэкранном режиме. Этот параметр доступен только в режимах All displays (Все дисплеи) и Select displays (Выбранные дисплеи) и отключен в других случаях.

- Параметр Start in full screen (Запуск в полноэкранном режиме) позволяет указать, будет ли сеанс запускаться в полноэкранном или оконном режиме. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Fit session to window (Сеанс по размеру окна) определяет способ отображения сеанса, когда разрешение удаленного рабочего стола отличается от размера локального окна. Если этот параметр включен, то содержимое сеанса будет умещаться в окне, сохраняя пропорции окна сеанса. Если этот параметр отключен и разрешение и размер окна не совпадают, то будут отображены полосы прокрутки или черные области. Этот параметр доступен во всех режимах.

- Update the resolution on resize (Обновление разрешения при изменении размера) автоматически изменяет разрешение удаленного рабочего стола при изменении размера окна сеанса. Если этот параметр отключен, для сеанса всегда сохраняется то разрешение, которое задано в параметре Resolution. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Resolution (Разрешение) позволяет указать разрешение удаленного рабочего стола. Оно будет использоваться на всем протяжении сеанса. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

- Параметр Change the size of the text and apps (Изменение размера текста и приложений) указывает размер содержимого сеанса. Этот параметр применяется только при подключении к Windows 8.1 и более поздних версий или Windows Server 2012 R2 и более поздних версий. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

Превращаем Windows 10 в сервер терминалов

Использовать будем привычное средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M. Скачивайте последнюю версию либо с сайта создателя, либо с githab — https://github.com/stascorp/rdpwrap/releases. Последняя версия от 2017 года и из-за этого возникает множество проблем во время настройки, о которых я расскажу далее. Скорее всего у вас не заработает терминальный сервер, если вы возьмете только предложенный дистрибутив.

Архив состоит из нескольких файлов:

Настраивать терминальный сервер будем на следующей системе:

Это достаточно старый LTSB дистрибутив со всеми установленными обновлениями на момент актуализации статьи. Взял специально для примера эту не самую свежую, но и не сильно старую версию, которая все еще поддерживается.

Дальнейшие действия необходимо выполнять локально, не по rdp, так как во время установки и настройки rdpwrap будет перезапускаться служба удаленного доступа.

Загружайте архив и распаковывайте его в папку. Затем запускаете командную строку с правами администратора. Чтобы это сделать, нажимаете Пуск -> Все приложения:

Ищите в самом низу раздел Служебные — Windows, в нем приложение Командная строка, запускаете ее от имени администратора:

В командной строке переходите в папку с распакованной программой с помощью команды cd и запускаете файл install.bat:

После успешной установки увидите информацию:

Создавайте новых пользователей, добавляйте их в группу Пользователи удаленного рабочего стола и проверяйте. Если получится и все заработает сразу — вам повезло. Пользуйтесь.

Если у вас не работает терминальный доступ, то попробуйте запустить в консоли файл update.bat Он скачает последние изменения программы с сайта разработчика. Такая ситуация может возникнуть после очередного обновления Windows 10. После написания этой статьи одно такое обновление уже вышло, но проблема решается просто.

Если ничего не помогает и у вас никак не работает терминальное подключение для других пользователей, давайте разбираться дальше, в чем тут дело.

Минусы

- Затруднен просмотр видео или быстрый скролинг в браузере, игры и прочее через RDP не такие шустрые, как локально запущенные программы.

- Высокая зависимость от стабильности удаленного компьютера. Если сервер RDP завис, то даже если ваш компьютер в порядке, работать удаленно вы не сможете. А также если удаленно работают несколько пользователей, то они все разом прекратят свою работу.

- Если не очень стабилен канал связи, большие задержки в сети, то работать будет совсем тяжело. Лучше пусть будет 512 кбит/с, но с пингом 6 мс, чем 100 Мбит, но с плавающим большим пингом в 100-200 мс.

- Передача файлов по RDP — задача не для слабонервных.

- Проброс флешек, съемных дисков и др. есть, но из-за скорости работать с документами мучение.

- Не просто настроить работу всяких токенов, вроде eToken/Rutoken, в частности для КриптоПро или других задач. Можно, но не совсем просто.

Как видно, плюсы и минусы во многом перекрываются, в зависимости от того, что вам нужно, что-то может быть как минуом, так и плюсом.

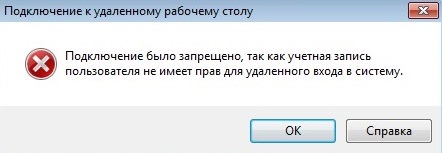

Настройка пользователей для доступа к удаленному рабочему столу

По умолчанию, доступ к удаленному рабочему столу имеют все пользователи операционной системы, которые состоят в группе «Администраторы». Для того, чтобы пользователь без прав администратора мог получить доступ к удаленному рабочему столу, его необходимо добавить в группу «Пользователи удаленного рабочего стола».

Однако, поскольку использование домашних операционных систем для предоставления удаленного рабочего стола не было предусмотрено, то и соответствующей группы в них нет. Но даже это можно исправить, правда несколько сложным путем — нужно запустить редактор реестра под учетной записью системы, и импортировать в реестр нужный файл, а затем через командную строку добавить пользователя в группу пользователей удаленного рабочего стола.

- Сперва нужно скачать набор утилит PsTools, который можно взять с сайта Microsoft — https://docs.microsoft.com/en-us/sysinternals/downloads/pstools.

Так же скачиваем архив с нужным reg файлом. - Распаковываем архив PsTools в любое нужное место. В нашем случае, оттуда нужен только файл PsExec.exe, поскольку с его помощью можно будет запустить «Редактор реестра» от имени системы.

-

Запускаем командную строку с правами администратора. В ней вводим полный путь к файлу PsExec.exe (например, C:\Users\User\Desktop\PsExec.exe) со следующими параметрами: . В итоге должно получится следующее:

- Открываем меню Файл — Имопорт, и выбираем ранее скачанный файл реестра.

- В случае, если все прошло успешно, появится соответствующее сообщение — Содержащиеся в RemoteDesktopUsersGroup разделы и значения успешно внесены в реестр.

-

Редактор реестра можно закрыть. Осталось добавить нужного пользователя в группу пользователей удаленного рабочего стола, для этого, в командной строке нужно выполнить (которая должна так же быть запущена с правами администратора):

где — логин пользователя в системе.

- После этого, пользователь добавленный в группу «Remote Desktop Users» будет иметь доступ к удаленному рабочему столу.

II. Настройка терминального сервера с доступом по RDP

1. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Система (Рис.13).

2. Нажмите Настройка удалённого доступа, в открывшемся окне перейдите на вкладку Удалённый доступ, выберите пункт Разрешить удалённые подключения к этому компьютеру, затем нажмите Применить и OK (Рис.14).

3. Распакуйте (прим. с помощью WinRAR или просто открыть через Проводник) скачанную Вами ранее библиотеку RDP Wrapper Library. Откройте папку и запустите от имени администратора (прим. используя правую кнопку мыши) файл install,после чего начнётся установка (Рис.15).

4. После окончания установки нажмите любую клавишу (Рис.16).

5. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Выполнить (Рис.17).

6. В открывшемся окне введите gpedit.msc и нажмите OK (Рис.18).

7. Выберите: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удалённых рабочих столов > Узел сеансов удалённых рабочих столов > Подключения > Ограничить количество подключений (Рис.19).

8. В открывшемся окне выберите пункт Включить, установите в параметрах разрешённое количество подключений к удалённым рабочим столам на 999999, затем нажмите Применить и OK. Перезагрузите компьютер (Рис.20).