Топ 10 лучших онлайн сервисов по расшифровке хэшей

Содержание:

- Где Windows хранит пароли

- Стандартные шифры

- Как работает хеширование?

- Плюсы и минусы алгоримта

- Литература

- Цифровые шифры

- Как получить хеши паролей Windows

- Пароль Cisco тип 4

- Простые примеры

- Установка hashcat

- Как Windows хранит пароли

- Как извлечь хеш пароля пользователя NTLM из файлов реестра

- Зачем нужны новые инструменты идентификации типа хеша?

- Что такое алгоритм шифрования SHA-256?

- Заключение

- Заключение

Где Windows хранит пароли

Сводная таблица от автора mimikatz (очень тяжёлая для восприятия): https://onedrive.live.com/redir?resid=A352EBC5934F0254!3104&authkey=!ACGFg7R-U5xkTh4&ithint=file%2cxlsx

Пароли Wi-Fi хранятся в файлах вида:

C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\{interface guid}\*.xml

А пароли WWAN в файлах вида:

C:\ProgramData\Microsoft\Wlansvc\Profiles\{interface guid}\*.xml

Кукиз Google Chrome в файле:

%localappdata%\Google\Chrome\User Data\Default\Cookies

Пароли от веб сайтов в Google Chrome:

%localappdata%\Google\Chrome\User Data\Default\Login Data

Здесь %localappdata% в большинстве систем означает «C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Local».

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\{sid}\*. В этой записи:

- %appdata% означает C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Roaming

- {sid} означает SID пользователя

Системные мастер ключи:

c:\Windows\System32\Microsoft\Protect\*

Пользовательские сертификаты:

- %APPDATA%\Microsoft\SystemCertificates\My\Certificates\

- %APPDATA%\Microsoft\Crypto\RSA\<SID>\

Системные сертификаты:

- HKLM:\SOFTWARE\Microsoft\SystemCertificates\MY\Certificates\*

- C:\Programdata\Microsoft\Crypto\RSA\MachineKeys\

Dropbox

- HKCU\SOFTWARE\Dropbox\ks

- HKCU\SOFTWARE\Dropbox\ks1

- %APPDATA%\Local\Dropbox\instance1\config.dbx

- %APPDATA%\Local\Dropbox\instance_db\instanse.dbx

Rsa securid:

%LOCALAPPDATA%\RSA\SecurIDStorage

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Вебинар «Методология Amazon Web Services по оценке облачной среды»

2 декабря, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Как работает хеширование?

— это преобразование по заранее определенной схеме какого-либо объема входящей информации в цифровой код. Исходящее значение уникально, с его помощью всегда можно идентифицировать именно этот массив информации. Алгоритм создания зашифрованной строки (хеш-кода) называется хеш-функцией.

Валидное число в строке шифрованной подписи криптоблока биткоина должно содержать энное количество нулей. На момент составления обзора количество нулей в хеш-коде цифрового золота уже перевалило число 17. Поэтому расшифровка sha256 сложнее, чем поиск некой определенной песчинки, которая находится в произвольной точке земного шара.

Важно! В принципе зашифровать можно все что угодно хоть поэму Лермонтова «Кавказский пленник» и в результате получится шестнадцатеричный код типа: c8ba7865a9x924590dcc54a6f227859z

Зависимость блоков в сети биткион

В сети каждой криптовалюты, в том числе и биткоин, блоки представляют собой массив информации о переводах средств за определенный период. Каждый из них имеет уникальный хеш-код (подпись).

Как уже было сказано криптографическая подпись последующего вытекает из хеш-кода предыдущего, образуя целостную систему, в которой нельзя что-либо изменить или подделать. Майнеры постоянно заняты вычислением подписи нового блока, и получают награду только за результат.

Плюсы и минусы алгоримта

SHA256 имеет некие преимущества перед другими алгоритмами. Это наиболее востребованный алгоритм майнинга среди всех существующих. Он показал себя как надежный к взламыванию (случается не часто) и результативный алгоритм как для задач майнинга, так и для прочих целей.

Имеются и недостатки:

- Главным минусом SHA256 валюты является контролирование майнерами.

- Те, у кого имеются огромные вычислительные мощности, получают основную часть крипто, что исключает один из основных принципов виртуальных денег – децентрализованность.

- Как только пошли инвестиции в вычислительные мощности для промышленного майнинга Биткоина, сложность добычи значительно возросла и стала требовать исключительных вычислительных мощностей. Этот минус исправлен в прочих протоколах, наиболее инновационных и «заточенных» под применение в добыче цифровых валют, таких как Script (для криптовалюты Litecoin).

Криптовалюты SHA256, как и SHA512 наиболее защищены от данного отрицательного момента, но вероятность развития риска все-таки есть. Miner на SHA256, как и на любом ином хешировании – это процесс разрешения какой-то сложнейшей криптографической задачи, которую генерирует программа для майнинге на основе информации полученной с блоков.

Майнинг при помощи хэш-функции SHA256 можно осуществлять 3 методами:

- CPU.

- GPU.

- ASIC.

В майнинге хеш–сумма применяется как идентификатор уже присутствующих блоков, и создания новых на основе тех, что имеются. Процесс майнинга отражен в интерфейсе в виде «accepted f33ae3bc9…». Где f33ae3bc9 – это хешированная сумма, часть данных, которая требуется для дешифровывания. Главный блок включает в себя огромное число такого рода хеш-сумм.

То есть, добыча с алгоритмом SHA256 – это подбор правильного значения хешированной суммы без остановки, перебор чисел для того, чтобы создать очередной блок. Чем мощнее оборудование, тем больше шансов стать владельцем того самого правильного блока: скорость перебирания разного рода сумм зависит от мощностей. Потому как Биткоин построен на алгоритме SHA256, для конкурентоспособного майнинга на нём требуются крайне большие вычислительные мощности.

Это связывается с тем, что для добычи криптовалюты хватает производства «асиков», а именно специальной схемы особенного назначения. Асики дают возможность добывать Биткоины и прочие криптовалюты на хэш-функции SHA–256 оперативнее, результативнее и недорого.

Литература

Используемая для подготовки данной статьи литература:

- https://www.harmj0y.net/blog/redteaming/operational-guidance-for-offensive-user-dpapi-abuse/ (в этой статье много ссылок на очень хорошие статьи по данной теме)

- https://ired.team/offensive-security/credential-access-and-credential-dumping/reading-dpapi-encrypted-secrets-with-mimikatz-and-c++

- https://www.synacktiv.com/ressources/univershell_2017_dpapi.pdf

- http://2018.offzone.moscow/getfile/?bmFtZT0xMi0wMF9XaW5kb3dzX0RQQVBJX1Nla3JldGlraS5wZGYmSUQ9NDEy

- https://github.com/gentilkiwi/mimikatz/wiki/howto-~-credential-manager-saved-credentials

- https://github.com/gentilkiwi/mimikatz/wiki/howto-~-decrypt-EFS-files

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc

При этом важно соблюдение регистра

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

- ProcDump

- Диспетчер задач

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

Дождитесь завершения:

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Пароль Cisco тип 4

Этот тип пароля был разработан примерно в 2013 году и первоначальный план заключался в использовании алгоритма PBKDF2 (функция вывода ключей на основе пароля версии 2). Но из-за проблемы с реализацией это каким-то образом закончилось простой итерацией SHA256 без соли.

В следующем примере показан пароль типа 4, найденный в конфигурации Cisco:

| 1 | username admin secret4ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Расшифровка пароля Cisco тип 4 с помощью John the Ripper

John the Ripper распознает этот тип пароля как Raw-SHA256:

| 1 | adminds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Затем можно взломать используя словарь:

| 1 | john—format=Raw-SHA256—wordlist=/usr/share/wordlists/rockyou.txt—fork4hashes.txt |

Обратите внимание, что, поскольку у нас 4 ядра ЦП, мы можем запустить john в 4 экземплярах, используя параметр :

Средняя скорость составляет около 26,4 миллиона попыток ввода пароля в секунду.

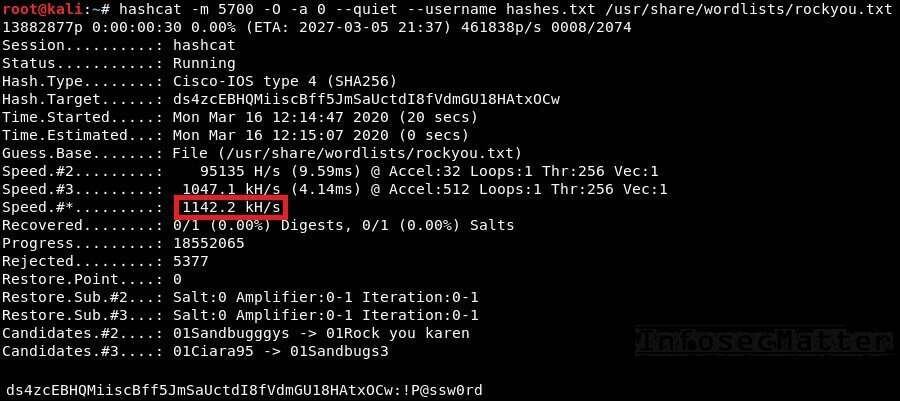

Расшифровать пароли Cisco типа 4 с помощью Hashcat

За расшифровку данного типа в Hashcat отвечает директива 5700:

| 1 | hashcat-m5700—username-O-ahashes.txt/usr/share/wordlists/rockyou.txt |

Обратите внимание, что с помощью параметра (оптимизация работы ядра) мы значительно увеличим скорость, но это ограничит длину пароля до 31 символа

Из приведенного выше скрине, что средняя скорость составляет около 1,14 миллиона попыток ввода пароля в секунду. Похоже, что взломать этот хеш с помощью John the Ripper в нашем случае намного быстрее.

Простые примеры

Ниже рассмотрим пример использования hashcat на хэше MD5.

1 – Список слов

В этом примере произведем перебор по произольному списку слов в качестве паролей из файла

-a 0 — атака по словарю

-m 0 — тип алгоритма MD5

-w 4 — профиль производительности

-o cracked.txt — это файл, в который будут записаны найденные пароли

hash.txt — файл в хэшами (каждый с новой строки)

custom_list.txt — словарь, по которому будет сделан перебор (каждое слово с новой строки)

После нахождения нужного хэша hashcat напишет нам Cracked и в файле cracked.txt мы увидим запись «хэш:пароль».

2 – Список слов + правила

3 – Словарь/список слов

4 – Словарь/список слов + правила

5 – Произвольный список слов + правила

Добавьте все вновь обнаруженные пароли в свой пользовательский список слов и снова запустите атаку с перестановкой правила, учитывая любые другие вариации, просто используя echo или awk, чтобы добавить новое правило, а затем используйте вышеприведенную команду.

6 – По маске

Так мы можем начать перебор по маске, котрая описана в файле rockyou-1-60.hcmask, учитывая длину и паттерны.

7 – Гибридный словарь + маска

Используя словарь, делайте гибридные атаки, ища больше вариаций общих слов или известных паролей, добавляя/удаляя маски к этим кандидатам.

или

8 – Пользовательский список слов + правила

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и снова запустите атаку с правилами перестановки, предлагающими любые другие вариации.

9 – Комбо

Используя собственный словарь, выполните комбинированную атаку, индивидуально сопоставляя кандидатов и словарь вместе, чтобы сформировать новых кандидатов.

10 – Произвольная гибридная атака

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и выполните гибридную атаку.

11 – Атака по произвольной маске

Простые и слабые пароли хорошо поддаются взлому, но не все. Создайте пользовательскую маску на основе Ваших текущих взломанных паролей.

12 – Брутфорс (BRUTE-FORCE)

Когда Вы уже препробывали все, что описано выше, остается «грубая сила» Обычно, при брутфорсе подбирать пароль больше 8 символов бессысмленно из-за аппаратных возможностей.

Используйте следующие наборы символов, чтобы взломать свой хэш:

?l = abcdefghijklmnopqrstuvwxyz (строчные)

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ(заглавные)

?d = 0123456789(цифры)

?h = 0123456789abcdef(цифры + строчные)

?H = 0123456789ABCDEF(цифры + заглавные)

?s = «space»!»#$%&'()*+,-./:;<=>?@^_`{|}~ (спец символы)

?a = ?l?u?d?s (строчные + заглавные + цифры + спец символы)

Например, 8-символьный пароль, который включает все строчные, заглавные буквы, цифры и спец символы:

или так гибче можно потом менять набор:

А вот если нужно только цифрами:

Можно указать свои символы (abc123ASDF):

А вот если надо использовать болееодного набора, если мы знаем что первые два символа — цифры, остальные 6 — буквы:

Вот так то. Hashcat много всего уммет, можно написать целую книгу, но я остановлюсь…

А здесь Вы можете найти хороший сборник паролей:

И помните! Не нарушайте закон. Все тайное становится явным Материал предоставлен исключительно в образовательных целях.

Установка hashcat

Если вы используете Windows, то вам достаточно загрузить установщик из официального сайта.

Вам нужно выбрать hashcat binaries нужной версии внизу страницы. В архиве находятся исполняемые файлы для Windows, Linux и MacOS, так что у вас не возникнет проблем. В Linux вы также можете установить утилиту из официальных репозиториев. Например, в Ubuntu команда будет выглядеть вот так:

Но это еще не все. Если в вашей системе есть видеокарта, то программа будет использовать ее. И на нее должен быть установлен драйвер, желательно проприетарный. Я не буду на этом останавливаться. Но если видеокарта слабая, то можно использовать процессор. Для этого нужно установить несколько пакетов для работы OpenCL на процессоре. Вот так выглядят команды установки в Ubuntu:

Теперь мы можем выполнить тестирование производительности:

Как Windows хранит пароли

Кроме пароля пользователя для входа в Windows (который, кстати, может быть не установлен), в ОС хранятся другие пароли:

- Диспетчер учётных данных (Credential Manager)

- Windows Vault,

- Пароли браузера IE

- Пароли для подключения к сетям Wi-Fi

- Сертификаты

- Пароли от VPN

- Ключи SSH

- Пароли браузера Google Chrome

- Учётные данные приложения Google Talk, Skype, Dropbox, iCloud, Safari

Все эти пароли хранятся, конечно, в зашифрованном виде. Для шифрования перечисленных паролей и учётных данных используется DPAPI (Data Protection Application Programming Interface). Для конечного пользователя все процессы шифрования и расшифровки данных прозрачны, то есть не требуют каких-либо действий с его стороны.

Для шифрования этих данных используется пароль пользователя. Точнее говоря, генерируются мастер ключи, с помощью которых и происходит шифрование и расшифровка данных, а пароль пользователя используется для расшифровки мастер ключей. У одного пользователя может быть много мастер ключей. Предусмотрен механизм на случай смены пароля пользователя: по сути, хранятся хеши от всех старых паролей и делается попытка расшифровать мастер ключ пока не будет найден подходящий хеш.

Отсюда важное следствие: в системе для текущего пользователя возможно расшифровать, например, пароли из веб-браузера Google Chrome. Но если скопировать файл, где хранятся пароли этого браузера, на другой компьютер без необходимого мастер ключа, то не удастся расшифровать эти пароли.

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

log ФАЙЛ

К примеру, для запуска всего вывода в файл hash.txt:

log hash.txt

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

lsadump::sam /system:C:\путь\до\SYSTEM /sam:C:\путь\до\SAM

Пример моей команды:

lsadump::sam /system:C:\Share-Server\files\SYSTEM /sam:C:\Share-Server\files\SAM

Пример вывода:

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

User : ПОЛЬЗОВАТЕЛЬ Hash NTLM: ХЕШ

В моём примере интересные строки:

User : ShareOverlord Hash NTLM: 7ce21f17c0aee7fb9ceba532d0546ad6 User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

Также есть строки с именами пользователей:

User : MiAl User : Администратор

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

Вновь запускаем mimikatz:

.\mimikatz.exe

Включаем ведение журнала:

log hash-local.txt

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

lsadump::sam /system:SystemBkup.hiv /sam:SamBkup.hiv

Пример вывода:

Здесь найден только один пользователь с хешем:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

privilege::debug token::elevate log hash-local2.txt lsadump::sam

Зачем нужны новые инструменты идентификации типа хеша?

hashID не поддерживается с марта 2015 года, hash-identifier не поддерживается с 2011 года, Dagon с июня 2018 года и findmyhash с 2011 года. Все они не имеют вовсе, или имеют неправильную, ошибочную поддержку современных хешей, таких как Keccak/SHA3/Blake2 и т. д. Также такой инструмент, как hash-identifier, который является полностью интерактивным, не имеет параметров и не удобен для использования в скриптах. findmyhash имеет очень ограниченный набор обнаруживаемых хешей. Самый интересный инструмент — hashID (для идентификации хеша), но, поскольку он не поддерживается более 5 лет, проблемы и открытые PR (Pull Request — запросы на внесение изменения в исходный код) накапливаются, ошибки не исправляются, а некоторые функции отсутствуют.

Это всё могло побудить авторов создать новые инструменты с возможностями отсутствующими в предшественниках.

Посмотрим на сравнительную таблицу инструментов по определению типа хеша:

| Инструмент | Поддерживается | Цветной вывод | Ref. | Библиотека | Язык | ||

|---|---|---|---|---|---|---|---|

| haiti | (2019-настоящее время) | 382 | |||||

| hashID | (2013-2015) | ️ | 275 | ||||

| hash-identifier | (2011-2011) | ~126 | |||||

| Dagon | (2017-2018) | ️ | ️ | ~48 | |||

| findmyhash | (2011-2011) | ~17 | |||||

| Name-That-Hash | (2021-настоящее время) | 365 | |||||

| HashTag | (2013-2013) | ~137 |

Условные обозначения:

- Ref.: показ рядом с типом хеша соответствующее название режима hashcat и john the ripper

- : функция поддерживается

- : функция не поддерживается

- ️: функция частично поддерживается

- : язык программирования Ruby

- : язык программирования Python

- : корректная поддержка современных хешей

- : количество поддерживаемых хешей

Что такое алгоритм шифрования SHA-256?

Аббревиатуру SHA расшифровывают как «безопасный расчет хеша». С помощью данного метода вычислений обеспечивается защита криптографических наборов данных. Ведь без специального кода, который есть только у владельца, невозможно получить доступ к зашифрованной информации.

Алгоритм SHA-2, подвидом которого является SHA-256, был разработан в начале третьего тысячелетия Агентством Национальной Безопасности США. Число 256 обозначает количество фрагментов, из которых состоит данный криптографический код.

Через несколько лет после выхода Агентство запатентовало второй выпуск алгоритма SHA-2 под лицензией Royalty-free, благодаря чему технологию можно было направить в мирное русло.

Заключение

В конце статьи нужно извиниться перед читателем за чересчур сложное объяснение темы, но, увы, рассказ об основах криптографии нельзя отнести к разряду повседневного чтива. Что же касается перспектив SHA-256, то пока биткоин занимает львиную долю рынка данный алгоритм будет очень востребованным.

Но если патриарха цифровых активов потеснят альтернативные проекты, работающие на других алгоритмах, то SHA-256 станет достоянием историков. И такой поворот только оживит блокчейн-индустрию.

Самые последние новости криптовалютного рынка и майнинга:

The following two tabs change content below.

Mining-Cryptocurrency.ru

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Отказ от ответственности: все материалы на сайте Mining-Cryptocurrency.ru имеют исключительно информативные цели и не являются торговой рекомендацией или публичной офертой к покупке каких-либо криптовалют или осуществлению любых иных инвестиций и финансовых операций.

Новости Mining-Cryptocurrency.ru

- ТОП-10 лучших биткоин-казино с бонусом за регистрацию, без депозита и вложений — 29.11.2021

- Что вызвало снижение цены биткоина: новый штамм Covid-19 и блокировка майнинг-пулов — 27.11.2021

- Биткоин стал главным платежным средством в мультсериале “Южный парк” — 27.11.2021

- Власти РФ могут разрешить майнинг на территории Иркутской области — 27.11.2021

Заключение

Хешрейт служит мостом, соединяющим аналоговый и цифровой мир. Суммируйте общие показатели хешрейта криптосетей, и вы узнаете, сколько вычислительной мощности задействовано пользователями для поддержки функционала блокчейн. Плохо понимая, что означает термин хешрейт, невозможно разобраться в структуре блокчейн.

Нужно не только майнерам и программистам, но всем, кто не хочет быть выброшенным на обочину жизни. В недалеком будущем криптовалюта вытеснит бумажные деньги, а блокчейн-технологии будут применяться практически во всех сферах человеческой деятельности.

Подписывайтесь на наши ресурсы и читайте комментарии, там иногда умные люди пишут умные вещи.

Похожие материалы:

- Что такое Асик Innosilicon A11 Pro

- Что такое IEO простыми словами: инвестиции и биржи

- Что такое Биткоин и зачем он нужен: простыми словами

- ТОП 15 Лучших бирж криптовалют в 2021 году