Большой гайд по utm-меткам: как узнать, откуда приходят пользователи

Содержание:

- Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

- Физическая структура

- Настройка Active Directory

- Что такое Active Directory в Windows 10 и для чего это нужно

- Управление группами

- Приложение к статье. Служба доменных имен (DNS) в Active Directory

- NПОПЫТКА

- Доверительные отношения (и типы доверия)

- Что такое делегирование AD

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

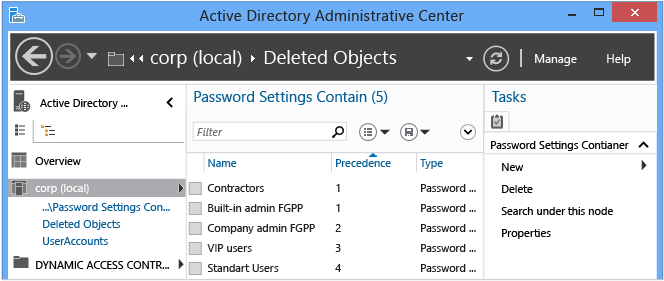

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

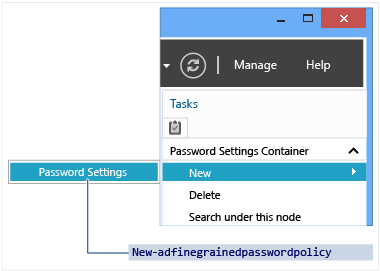

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели «Задачи» щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

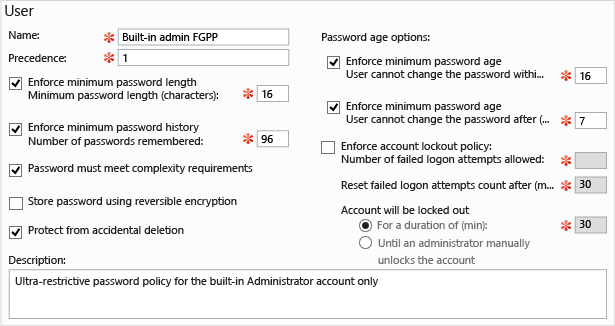

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

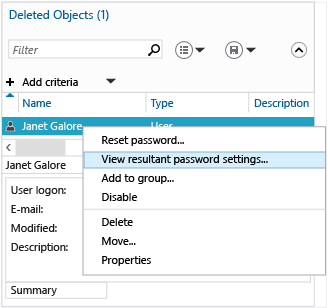

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделений и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также могут быть определены на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. В более ранних версиях Windows для связи использовался NetBIOS . Active Directory полностью интегрирована с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Внутрисайтовая репликация выполняется часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это можно настроить и сделать идентичным внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связей сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит за прямую связь между сайтами меньше, чем за транзитивные соединения. Репликацию между сайтами можно настроить для выполнения между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела Домена по умолчанию.

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена — чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена — можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных — сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить — просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения — оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после — «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков — Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Управление группами

В следующих разделах подробно описаны действия по управлению группами.

Создание группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- sam_name имя SAM, которое является уникальным именем учетной записи SAM для этой группы (например, операторов).

- Да | не указывает, является ли группа безопасности (да) или группа рассылки (нет).

- l | g | указывает область группы, которая необходимо добавить (домен локальный , глобальный , или универсальный ).

Если домен, в котором создается группа, настроен на функциональный уровень домена Windows 2000 смешанных, можно выбрать только группы безопасности с локальными областями домена или глобальными областями.

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о группе, в командной подсказке введите .

Добавление участника в группу

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- member_dn указывает отличительное имя объекта, которое необходимо добавить в группу.

Помимо пользователей и компьютеров, группа может содержать контакты и другие группы.

Чтобы просмотреть полный синтаксис для этой команды, а также получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей и группах, в командной подсказке введите .

Преобразование группы в другой тип группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, для которого необходимо изменить тип группы.

- {Да|no} указывает, что тип группы задан группе безопасности (да) или группе рассылки (нет).

Чтобы преобразовать группу, функциональность домена должна быть Windows 2000 Native или выше. Вы не можете преобразовать группы, если функциональность домена установлена Windows 2000 Mixed.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Изменение области группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительные имена группового объекта, на который будет изменена область.

- l|g|u указывает область, в которую должна быть задана группа (локализованная, глобальная или универсальная). Если домен по-прежнему Windows 2000 смешанный, универсальная область не поддерживается. Кроме того, невозможно преобразовать локализованную группу домена в глобальную группу или наоборот.

Примечание

Диапазоны групп можно изменять только в том случае, если функциональный уровень домена установлен Windows 2000 родных или более высоких уровней.

Удаление группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

В group_dn указывается имя удаляемого объекта группы.

Примечание

Если удалить группу, группа будет удалена навсегда.

По умолчанию локальные группы, автоматически предоставляемые в контроллерах доменов, которые работают Windows Server 2003, например администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы доменов и пользователи доменов, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке организационных подразделений.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск групп, в которых пользователь является участником

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В user_dn указывается имя объекта пользователя, для которого необходимо отобразить членство в группе.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Приложение к статье. Служба доменных имен (DNS) в Active Directory

Напомню в двух словах, что служба

доменных имен организовывает разрешение доменных

имен в соответствующие IP-адреса и представляет собой

распределенную базу данных. Данные о доменах и принадлежащих

им хостах, образующие пространство имен ДНС, не концентрируются

в одном месте, а хранятся в виде фрагментов на отдельных

серверах, что позволяет говорить о распределенности

базы данных ДНС.

В операционной системе Windows 2000 служба

DNS осуществляет (может этого и не делать:-) динамическую

регистрацию клиентам своих доменных имен, что существенно

упрощает администрирование таких баз, которые еще принято

называть зонами. В Windows 2000 мы можем

реализовать размещение зоны в рамках службы каталогов

Active Directory (AD), что дает повышение отказоустойчивости,

доступности и управляемости службы. Многие механизмы,

использующие AD, также не могут обойтись без DNS. Суть

в том, что «локализация» ближайшего сервера

скажем глобального каталога (GC) происходит на основе

специального типа ресурсных записей, называемых локаторами

ресурсов, или как и обозначают — SRV-записи.

Эти записи используются для определения

местоположения серверов, предоставляющие услуги определенных

служб. SRV-запись является «синонимом»,

или еще говорят, DNS-псевдонимом службы. Записывается

это так:

_Service._Protocol.DnsDomainName

где: Service — название службы (это может быть kerberos,gc,

ldap и др.) Protocol — протокол, при помощи которого

клиенты могут подключиться к данной службе ( обычно это tcp,

udp); DnsDomainName — DNS-имя домена, к

которому принадлежит сервер (в нашем случае songi.local).

Для каждого DNS-домена формируется

набор SRV-записей, которые группируются в специальные

поддомены:

_msdcs — вспомогательный домен,

который используется для группировки ресурсных записей

о серверах, выполняющих специфические роли (такие как

например сервер глобального каталога или основной котроллер

домена).

Благодаря этому клиенты могут осуществлять

поиск серверов, основываясь не на имени службы, а на

роли, исполняемой искомым сервером. Псевдонимы, используемые

для создания ресурсных записей данного поддомена будут

выглядеть так:

_Service._Protocol.Dctype._msdcs.DnsDomainName

Параметр Dctype определяет роль сервера (pdc, dc, gc, domains). Например

сервера, выполняющие функции котроллера домена и принадлежащего к домену

songi.local, будет создан DNS-псевдоним:

_ldap._tcp.dc._msdcs.songi.local _sites — вспомогательный домен, используемый

для группировки ресурсных записей, отражающих физическую структуру

сети (с точки зрения узловой инфраструктуры).

Этот домен выполняет функцию контейнера

Этот домен выполняет функцию контейнера

для других поддоменов, имена которых соответствуют

именам узлов. Псевдонимы записываются в следующем формате:

_Service._Protocol.SiteName._sites.DnsDomainName

Когда осуществляется обращение к серверу DNS, запрос включает в себя

всю необходимую для поиска информацию (такую как наименование службы,

протокол, имя домена). Служба DNS в первую очередь пытается найти в

базе данных контроллер домена, принадлежащий к тому же узлу, что и «запрашивающий» нужную

службу. Для этого служба DNS просматривает все SRV-записи, ассоциированные

с данным узлом. Если в этом узле поиск оказывается неудачен, служба

DNS начинает просматривать записи других узлов.

Собственно говоря, перечисленные записи

сервисов нам вручную делать не придется, при установке

первого контроллера домена создадутся автоматически.

Однако понимание этих записей важно! Теперь представим

очень маловероятную ситуацию, но все же: некоторые записи

неправильно изменены вручную, или же случайно стерты

вообще. Это не повод паниковать

За формирование записей

отвечает служба NetLogon. В командной строке даем всего

лишь две команды:

net stop netLogon

net start NetLogon

Выполнив перезапуск службы, наши записи

будут автоматически созданы! Разумеется, что если в домене

были записи клиентских машин (А-записи) к примеру, то

их придется восстанавливать отдельно. Но достаточно воспользоваться

службой автоматической раздачи адресов DHCP, как эта

проблема тоже будет легко решена.

NПОПЫТКА

KCC — это встроенный процесс, который выполняется на всех контроллерах домена и создает топологию репликации для Active Directory леса. KCC создает отдельные топологии репликации в зависимости от того, выполняется ли репликация на сайте (внутрисайтовая) или между сайтами (межсайтовой). KCC также динамически корректирует топологию, чтобы она соответствовала добавлению новых контроллеров домена, удалению существующих контроллеров домена, перемещению контроллеров домена на сайты, изменяющимся затратам и расписаниям, а также к контроллерам домена, которые временно недоступны или находятся в состоянии ошибки.

В пределах сайта подключения между контроллерами домена с возможностью записи всегда упорядочиваются по двунаправленному кругу с дополнительными подключениями для уменьшения задержки на больших сайтах. С другой стороны, межсайтовая топология является слоем распределения деревьев. Это означает, что между двумя сайтами каждого раздела каталога существует одно межсайтическое соединение, которое обычно не содержит ярлыки. Дополнительные сведения о охвате деревьев и Active Directory топологии репликации см. в статье Технический справочник по топологии репликации Active Directory ( https://go.microsoft.com/fwlink/?LinkID=93578 ).

На каждом контроллере домена KCC создает маршруты репликации, создавая односторонние объекты входящих подключений, которые определяют подключения других контроллеров домена. Для контроллеров домена на одном сайте KCC автоматически создает объекты подключения без вмешательства администратора. При наличии нескольких сайтов вы настраиваете связи сайтов между сайтами, а единое средство проверки согласованности знаний на каждом сайте автоматически создает подключения между сайтами.

улучшения KCC для Windows Server 2008 rodc

существует ряд улучшений KCC для размещения нового доступного контроллера домена только для чтения (RODC) в Windows Server 2008. Типичным сценарием развертывания для RODC является филиал. Топология репликации Active Directory, наиболее часто развернутая в этом сценарии, основана на конструкции «звезда», где контроллеры домена ветви на нескольких сайтах реплицируются с небольшим количеством серверов-плацдармов на сайте концентратора.

Одним из преимуществ развертывания RODC в этом сценарии является однонаправленная репликация. Серверы-плацдармы не должны реплицироваться с RODC, что снижает нагрузку на администрирование и использование сети.

однако одна из задач администрирования, выделенная топологией hub в предыдущих версиях операционной системы Windows Server, заключается в том, что после добавления нового контроллера домена-плацдарма в концентратор не существует автоматического механизма повторного распределения подключений репликации между контроллерами домена ветви и контроллерами домена концентратора, чтобы воспользоваться преимуществами нового контроллера домена концентратора.

для Windows Server 2008 rodc нормальная работа KCC обеспечивает некоторую перераспределение. Новые функции включены по умолчанию. Его можно отключить, добавив следующий набор разделов реестра на RODC:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters

«Random BH LoadBalancing Allowed»1 = Enabled (по умолчанию), 0 = отключено

Дополнительные сведения о том, как работают эти улучшения KCC, см. в разделе Планирование и развертывание служб домен Active Directory для филиалов ( https://go.microsoft.com/fwlink/?LinkId=107114 ).

Доверительные отношения (и типы доверия)

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Трасты обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверяющий домен и доверенный домен.

В одностороннем доверии, доверяющий домен получает доступ к деталям аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации другого. Все домены в лесу доверяют друг другу автоматически, но вы также можете установить отношения доверия между доменами в разных лесах для передачи информации.

Вы можете создавать трасты через Мастер новых трестов. Мастер нового доверия это мастер настройки, который позволяет создавать новые доверительные отношения Здесь вы можете просмотреть Доменное имя, Тип доверия, и переходный статус существующих трастов и выберите тип доверия, которое вы хотите создать.

Типы доверия

Существует несколько типов доверия в Active Directory. Мы перечислили их в таблице ниже:

| Родитель и ребенок | переходный | Двусторонний | да | Родительское и дочернее доверие устанавливается при добавлении дочернего домена в дерево доменов.. |

| Дерево-корень | переходный | Двусторонний | да | Доверие к корню дерева устанавливается в момент создания дерева домена в лесу. |

| внешний | Нетранзитивных | Односторонний или двусторонний | нет | Предоставляет доступ к ресурсам в домене Windows NT 4.0 или домене, расположенном в другом лесу, который не поддерживается доверием леса. |

| область | Транзитивный или нетранзитивный | Односторонний или двусторонний | нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| лес | переходный | Односторонний или двусторонний | нет | Делит ресурсы между лесами. |

| кратчайший путь | переходный | Односторонний или двусторонний | нет | Сокращает время входа пользователей между двумя доменами в лесу Windows Server 2003. |

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.