Администрирование групповой политики в управляемом домене доменных служб azure active directory

Содержание:

- Компоненты GPO

- Запретить доступ к Панели управления

- Открытие оснастки и изменение пользовательского интерфейса

- Фильтры политик

- Улучшения Windows 8

- Управление групповой политикой и Active Directory

- Как использоваться инструментом Group Policy Results (GPResult.exe)?

- Как на практике применить групповые политики в Windows 10

- Фильтрация безопасности в GPO

- Оргструктура

- Развёртывание административных шаблонов для групповых политик[править]

- Зачем внедрять Active Directory

- Консоль управления групповой политикой

- Feature description

- How To Configure a GPO

- Установка редактора групповых политик gpedit.msc windows 7 home | windows для системных администраторов

- Основные разделы

- Планирование создания правил политики

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

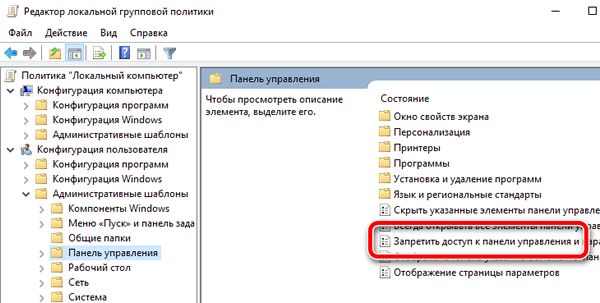

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

Фильтры политик

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их

больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако

данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились

тематические папки.

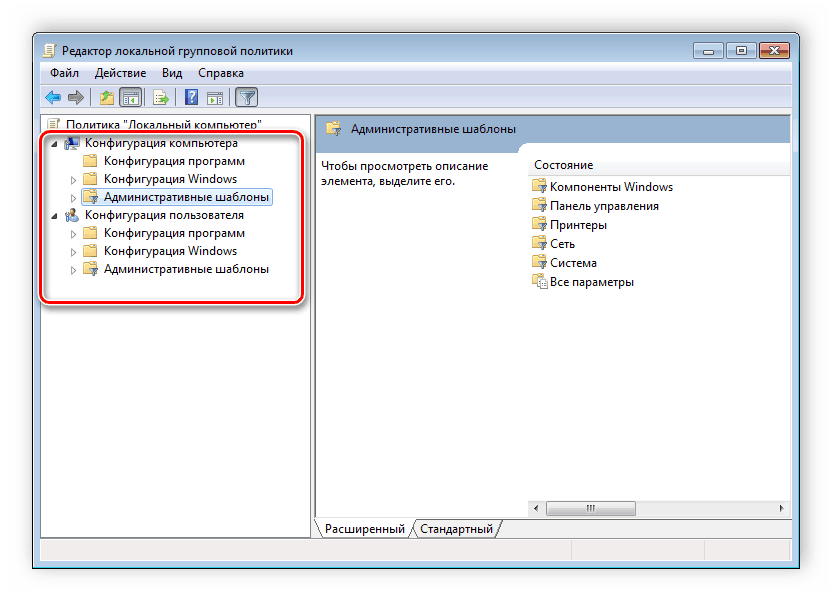

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся

политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными

настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать

пункт в правой части редактора «Все параметры», что приведет к открытию всех политик

данной ветви.

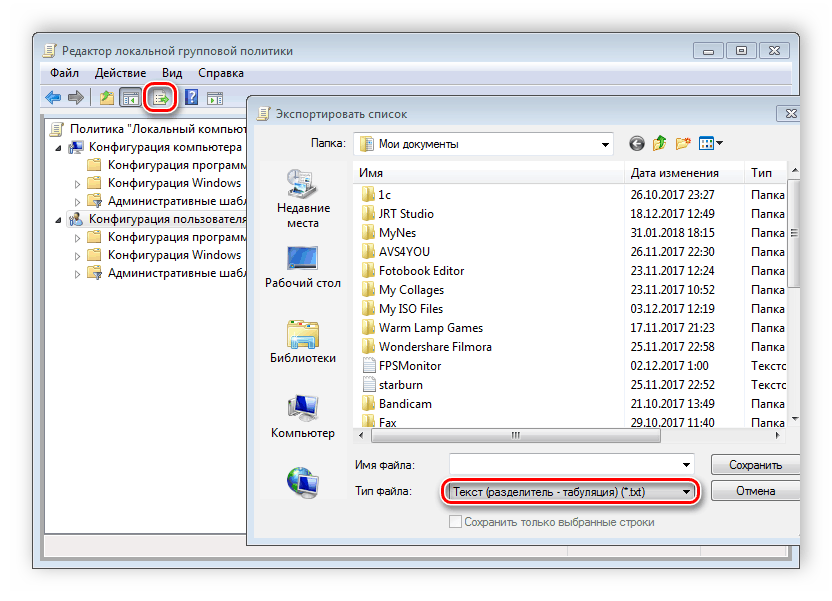

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта

списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора

есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и

сохраняет в выбранном месте на компьютере.

Применение фильтрации

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск

практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только

необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

-

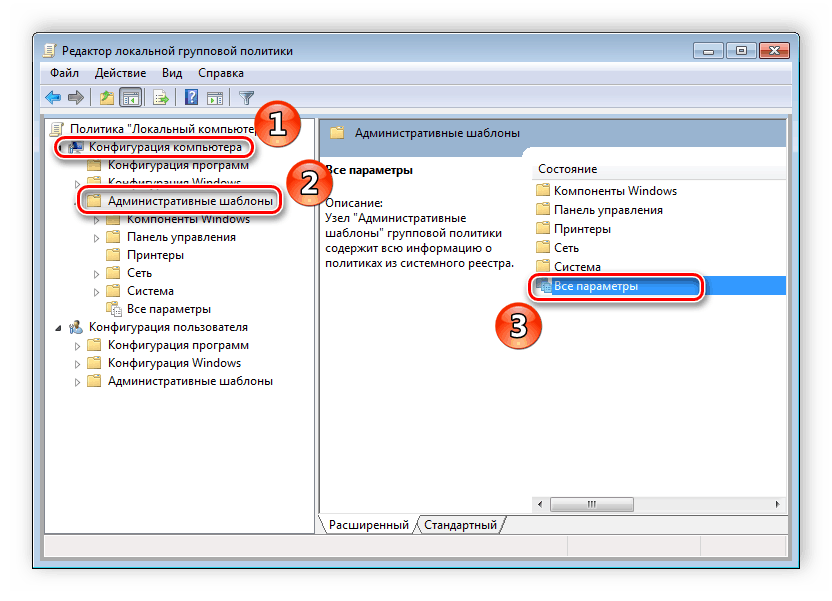

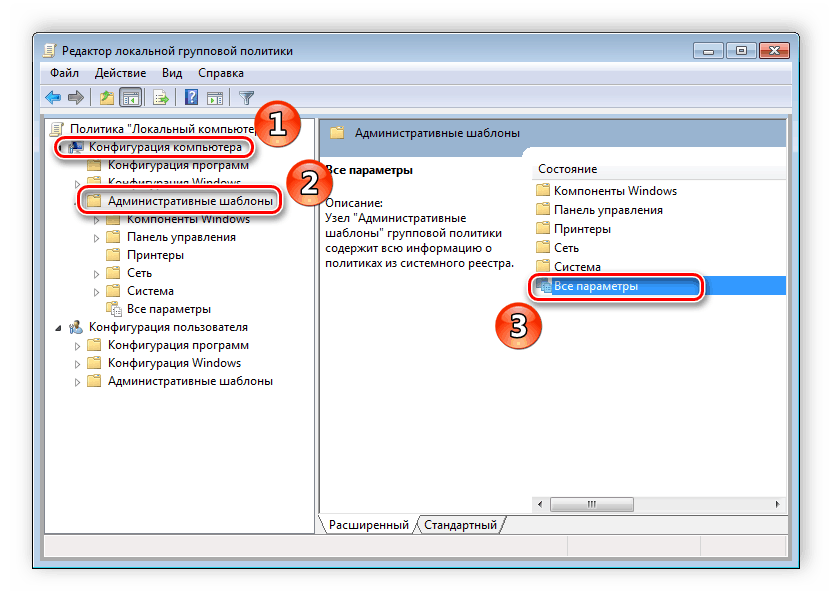

- Выберите, например, «Конфигурация компьютера», откройте

раздел «Административные шаблоны» и перейдите в «Все

параметры».

- Выберите, например, «Конфигурация компьютера», откройте

-

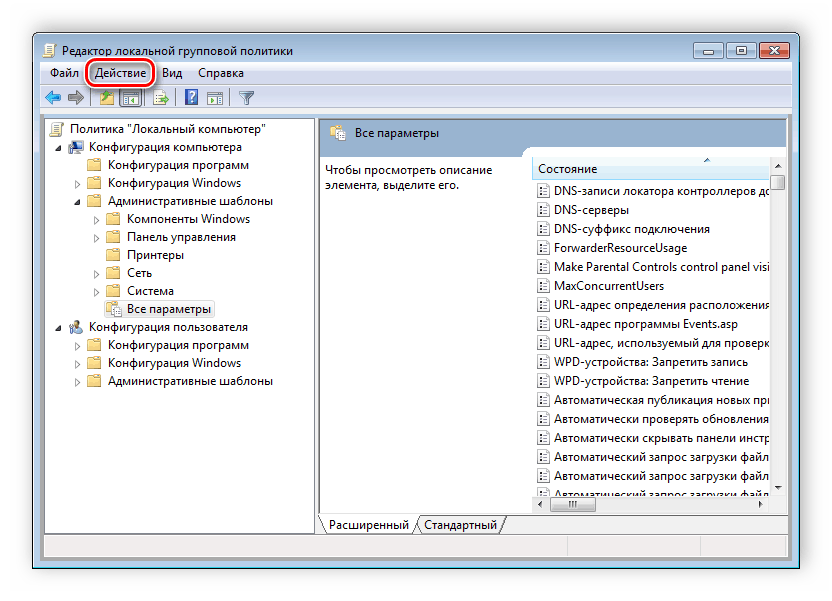

- Разверните всплывающее меню «Действие» и перейдите

в «Параметры фильтра».

- Разверните всплывающее меню «Действие» и перейдите

-

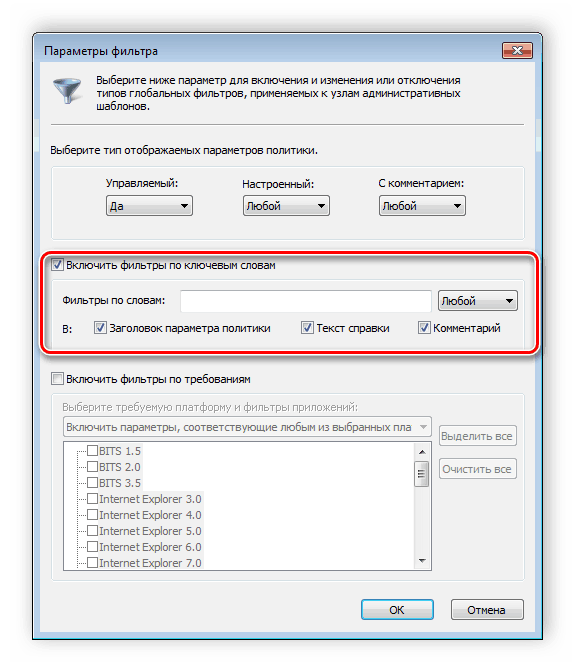

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста

и выберите «Любой» – если нужно отображать все политики, которые

соответствуют хотя бы одному указанному слову, «Все» – отобразит

политики, содержащие текст из строки в любом порядке, «Точный» –

только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками

снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

-

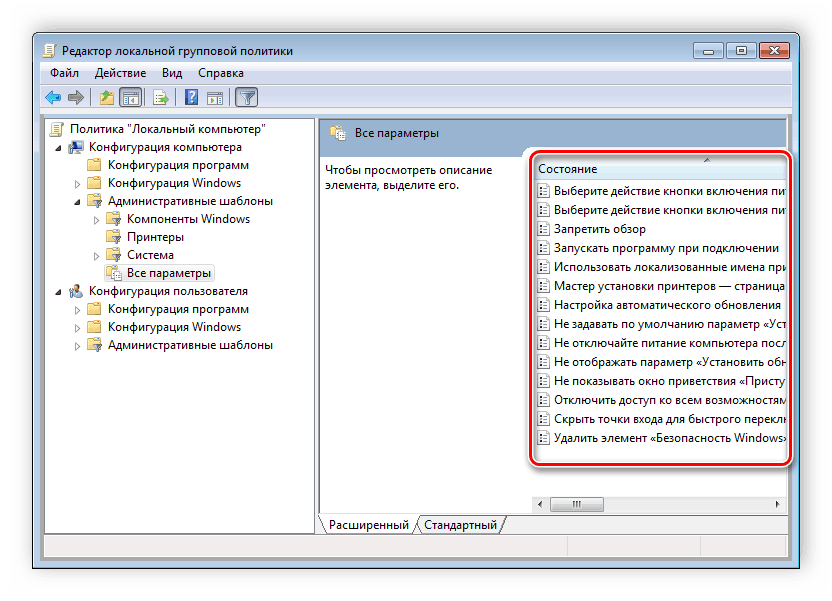

- Нажмите «ОК» и после этого в

строке «Состояние» отобразятся только подходящие параметры.

- Нажмите «ОК» и после этого в

В том же всплывающем меню «Действие» ставится или убирается галочка напротив

строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора

соответствий.

Улучшения Windows 8

В Windows 8 появилась новая функция под названием «Обновление групповой политики». Эта функция позволяет администратору принудительно обновлять групповую политику на всех компьютерах с учетными записями в определенном организационном подразделении. Это создает запланированную задачу на компьютере, которая выполняет команду в течение 10 минут, скорректированная случайным смещением, чтобы избежать перегрузки контроллера домена.

Был введен статус инфраструктуры групповой политики, который может сообщать, когда какие-либо объекты групповой политики не реплицируются правильно между контроллерами домена.

Отчет о результатах групповой политики также имеет новую функцию, которая определяет время выполнения отдельных компонентов при обновлении групповой политики.

Управление групповой политикой и Active Directory

Трудно обсуждать AD без упоминания групповой политики. Администраторы могут использовать групповые политики в Microsoft Active Directory для определения параметров для пользователей и компьютеров в сети. Эти параметры настраиваются и сохраняются в так называемых объектах групповой политики (GPO), которые затем связываются с объектами Active Directory, включая домены и сайты. Это основной механизм применения изменений к компьютерам пользователям в среде Windows.

Благодаря управлению групповой политикой администраторы могут глобально настраивать параметры рабочего стола на пользовательских компьютерах, ограничивать/разрешать доступ к определенным файлам и папкам в сети.

Как использоваться инструментом Group Policy Results (GPResult.exe)?

Команду GPResult необходимо запустить на компьютере, на котором вы хотите проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

GPRESULT [/S [/U ]]

[/R | /V | /Z] [(/X | /H) ]

Чтобы получить подробную информацию о групповых политиках, применённых к пользователю или компьютеру, а также о других параметрах, относящихся к инфраструктуре GPO (итоговые параметры политики GPO — RsoP), выполните следующую команду:

Gpresult / r

Результаты этой команды разделены на два раздела:

- Конфигурация компьютера — раздел содержит информацию об объектах GP, применённых к компьютеру (как объект Active Directory);

- Конфигурация пользователя — это раздел политики пользователя (политики, применённые к учётной записи пользователя AD).

Давайте кратко рассмотрим основные настройки/разделы в выходных данных GPResult, которые могут нас заинтересовать:

- Имя сайта — это имя сайта AD, на котором расположен компьютер;

- CN — полное каноническое имя пользователя/компьютера, для которого были сгенерированы данные RSoP;

- Последнее применение групповой политики — время последнего применения групповых политик;

- Групповая политика была применена с — это имя контроллера домена, с которого была загружена последняя версия GPO;

- Имя домена и Тип домена — это имя и номер версии схемы домена Active Directory;

- Примененные объекты групповой политики — это списки применённых объектов групповой политики;

- Следующие политики GPO не были применены, так как они отфильтрованы — это объекты групповой политики, которые не применялись или были отфильтрованы;

- Пользователь является членом следующих групп безопасности — это группы домена, членом которых является пользователь.

В этом примере вы можете видеть, что к объекту пользователя применены 4 групповые политики.

- Disable Cached Credentials (Отключить кешированные учётные данные);

- DNS Suffix Search List (Список поиска DNS-суффиксов);

- Enable Windows Firewall (Включить брандмауэр Windows);

- Default Domain Policy (Политика домена по умолчанию).

Если вы не хотите одновременно отображать информацию о политиках пользователя и компьютера, вы можете использовать параметр /scope, чтобы отображать только нужный раздел. Только результирующая политика пользователя:

gpresult /r /scope:user

или только применяемые компьютерные политики:

gpresult /r /scope:computer

Поскольку инструмент Gpresult отображает свои данные непосредственно в командной строке, что не всегда удобно для дальнейшего анализа, вывод можно перенаправить в буфер обмена:

Gpresult /r | clip

или текстовый файл:

Gpresult /r > c:\ps\gpresult.txt

Чтобы отобразить сверхдетальную информацию RSOP, вам нужно добавить ключ /z:

Gpresult /r /z

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Оргструктура

Организационные подразделения намного гибче и проще в управлении, чем в доменах. Оргединицы предоставляют вам почти неограниченную гибкость, поскольку вы можете перемещать их, удалять и создавать новые подразделения по мере необходимости. Однако домены гораздо более жесткие в своих настройках структуры. Домены могут удаляться и создаваться заново, но этот процесс дестабилизирует среду и его следует избегать, когда это возможно.

Сайты представляют собой коллекции IP-подсетей, которые имеют быструю и надежную связь между всеми хостами. Другим способом создания сайта является подключение к локальной сети, но не соединение WAN, так как соединения WAN значительно медленнее и менее надежны, чем соединения LAN. Используя сайты, вы можете контролировать и уменьшать объем трафика, который проходит по вашим медленным каналам глобальной сети. Это может привести к более эффективному потоку трафика для задач производительности. Он также может снизить затраты на WAN-связь для услуг с оплатой за бит.

Развёртывание административных шаблонов для групповых политик[править]

Для задания конфигурации с помощью RSAT необходимо установить административные шаблоны (ADMX-файлы). Это можно сделать одним из следующих способов:

на контроллере домена — установить пакеты политик admx-basealt, admx-samba, admx-chromium, admx-firefox и утилиту admx-msi-setup:

# apt-get install admx-basealt admx-samba admx-chromium admx-firefox admx-msi-setup

скачать и установить ADMX от Microsoft:

# admx-msi-setup

после установки, политики будут находиться в каталоге /usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (/var/lib/samba/sysvol//Policies/):

# samba-tool gpo admxload

Примечание: Возможно, следует добавить к команде -U Administrator. Также убедитесь, что система полностью обновлена.

на машине Windows — скачать ADMX-файлы (например, политики Альт из репозитория https://github.com/altlinux/admx-basealt) и разместить их в директории \\\SYSVOL\\policies\PolicyDefinitions.

Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» («Computer Configuration» → «Policies» → «Administrative Templates» → «ALT System»):

При выборе опции из списка справа возможно задать конфигурацию службы или параметра:

Зачем внедрять Active Directory

Есть множество причин для внедрения этой системы. Прежде всего, Microsoft Active Directory обычно считается значительным улучшением по сравнению с доменами Windows NT Server 4.0 или даже автономными сетями серверов. AD имеет централизованный механизм администрирования по всей сети. Он также обеспечивает избыточность и отказоустойчивость при развертывании в домене двух или более контроллеров домена.

Служба автоматически управляет обменом данными между контроллерами домена, чтобы сеть оставалась жизнеспособной. Пользователи получают доступ ко всем ресурсам в сети, для которых они авторизованы с помощью единого входа. Все ресурсы в сети защищены надежным механизмом безопасности, который проверяет идентификацию пользователей и полномочия ресурсов на каждый доступ.

Даже благодаря улучшенной безопасности и контролю Active Directory большинство его функций невидимы для конечных пользователей. В связи с этим миграция пользователей в сеть AD требует небольшой переподготовки. Служба предлагает средства для быстрого продвижения и понижения рейтинга контроллеров домена и серверов-членов. Системой можно управлять и защищать с помощью групповых политик Active Directory. Это гибкая иерархическая организационная модель, которая позволяет легко управлять и детализировать конкретное делегирование административных обязанностей. AD способен управлять миллионами объектов в пределах одного домена.

Консоль управления групповой политикой

Первоначально групповые политики были изменены с помощью инструмента редактирования групповой политики, который был интегрирован с оснасткой консоли управления (MMC) для пользователей и компьютеров Active Directory , но позже он был разделен на отдельную оснастку MMC под названием Консоль управления групповой политикой ( GPMC). Консоль управления групповыми политиками теперь является пользовательским компонентом в Windows Server 2008 и Windows Server 2008 R2 и предоставляется для загрузки как часть средств удаленного администрирования сервера для Windows Vista и Windows 7 .

Feature description

Group Policy is an infrastructure that allows you to specify managed configurations for users and computers through Group Policy settings and Group Policy Preferences. To configure Group Policy settings that affect only a local computer or user, you can use the Local Group Policy Editor. You can manage Group Policy settings and Group Policy Preferences in an Active Directory Domain Services (AD DS) environment through the Group Policy Management Console (GPMC). Group Policy management tools also are included in the Remote Server Administration Tools pack to provide a way for you to administer Group Policy settings from your desktop.

Windows PowerShell When the GPMC is installed on servers or client computers, the Windows PowerShell module is also installed. You have full Windows PowerShell functionality. If you install the Remote Server Administration Tools pack, the latest Windows PowerShell cmdlets for Group Policy are also installed. For more information about Windows PowerShell cmdlets and scripts that you can use to manage Group Policy, see Group Policy Cmdlets.

You can configure the Group Policy feature by using Windows PowerShell cmdlets. For more information about using Server Manager cmdlets to install the Group Policy Management Console, see Install or Uninstall Roles, Role Services, or Features and Server Manager deployment cmdlet module.

How To Configure a GPO

To create, edit and delete GPO’s you’ll typically use the Group Policy Management Console (GPMC). GPMC is available by default on domain controllers, but it can also be installed on servers using the Install-WindowsFeature command. On clients, you need to install RSAT to manage GPO’s via the GPMC tool.

When you open up the GPMC tool, you’ll be able to see the OU structure of your domain, which makes good sense: To apply a group policy, you must link it with an OU. Once the GPO is linked, it will start applying to the users and/or clients in the linked OU and any sub-OUs (see the next section for more details).

Установка редактора групповых политик gpedit.msc windows 7 home | windows для системных администраторов

Редактор групповых политик (Gpedit.msc) – это специальная mmc консоль, которая позволяет управлять различными параметрами системы путем редактирования предопределенных настроек – политик (на сайте существует целый раздел посвященный групповым политикам в Windows). Если копнуть глубже, то по сути редактор gpedit.msc это просто интерфейс для управления параметрами реестра Windows, т.е. любое изменение политики ведет к изменению того или иного ключа в реестре Windows 7. Существует даже специальные таблицы соответствия между параметрами групповых политик и настройками в реестре. Называются они “Group Policy Settings Reference for Windows and Windows Server“ (http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=25250). Т.е. все те настройки, которые задаются с помощью графической консоли gpedit можно задать вручную, найдя в данной таблице нужный ключ реестра.

Однако консоль управления групповыми политиками доступна только в «старших» версиях ОС – редакции Windows 7 Ultimate, Professional и Enterprise. Если же набрать команду gpedit.msc в Windows 7 Home Premium, Home Basic или Starter, то появится ошибка о том, что команда не найдена. Т.е. редактора групповых политик в этих версиях нет.

Так можно ли установить редактор групповых политик gpedit в Windows 7 Home? К счастью да (хотя и не тривиально)!

Чтобы установить gpedit.msc в Windows 7 Home нам понадобиться специальный патчик (неофициальный). Скачать его можно тут.

Распакуйте и запустите установочный файл с правами администратора. Установка осуществляется в режиме мастера и крайне проста.

Если вы используете 64 битную версию Windows Home или Starter, после установки патча необходимо дополнительно скопировать следующие объекты из каталога C:windowsSysWOW64 в каталог C:WindowsSystem32:

После установки обновления необходимо будет перезагрузить компьютер и попробовать выполнить команду gpedit.msc. Если все пройдет успешно, должна открыться искомая консоль редактора групповых политик.

Основные разделы

Книги групповых политик Active Directory организованы с использованием четырех типов разделов или контейнерных структур. Эти четыре подразделения — леса (forests), домены, организационные подразделения и сайты:

-

Лес — коллекция каждого объекта, его атрибуты и синтаксис.

-

Домен — набор компьютеров, на которых используется общий набор политик, имя и база данных их членов.

-

Организационные единицы — контейнеры, в которых домены могут быть сгруппированы. Они создают иерархию для домена и создают структуру компании в географических или организационных условиях.

-

Сайты — физические группировки, не зависящие от области и структуры организационных единиц. Сайты различают местоположения, подключенные низко- и высокоскоростными соединениями, и определяются одной или несколькими подсетями IP.

Леса не ограничены географией или топологией сети. Один лес может содержать многочисленные домены, каждый из которых имеет общую схему. Для членов домена того же леса не требуется даже выделенное соединение LAN или WAN. Единая сеть также может быть родиной нескольких независимых лесов. В общем, для каждого юридического лица должен использоваться один лес. Тем не менее дополнительные леса могут быть желательными для целей испытаний и исследований за пределами производственного леса.

Планирование создания правил политики

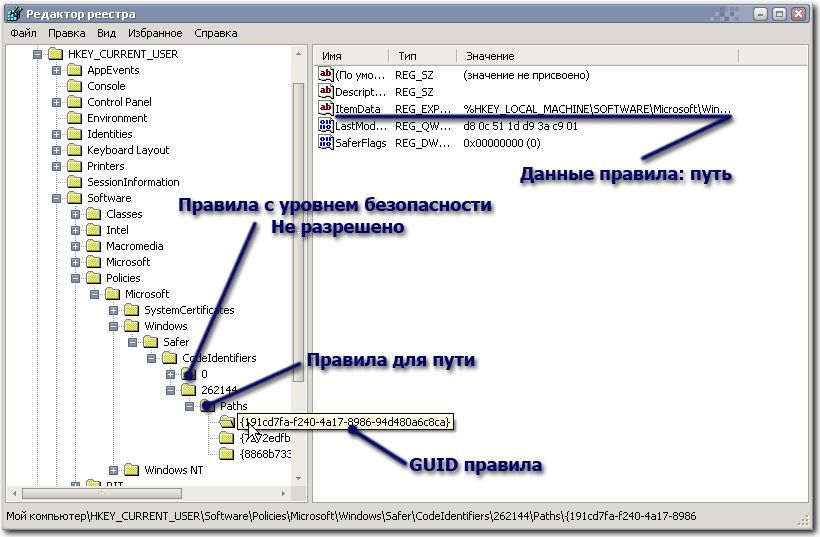

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.