Как вернуть контроль над компьютером после атаки вирусов или хакеров

Содержание:

- Комбайны для взлома со смартфона

- Восстановление через Google аккаунт

- Как все было. Получения доступа

- Как получить хеши паролей Windows

- Программы для взлома паролей: Crowbar

- Что такое Джон Потрошитель?

- Шпионские программы

- 2. Как взломать телефон через компьютер с помощью hoverwatch?

- Сканеры веб-ресурсов для Android

- С чего все начиналось или как я узнал про взлом компьютеров

- На последок!

- Обходим пароль

- Что делать, если система была заражена

- Что такое mimikatz

- Звонком на устройство

Комбайны для взлома со смартфона

Интернет состоит не только из веб-приложений, и дыры находят не только в них. Следующая подборка хакерских приложений для Андроид позволит вам искать уязвимости (и эксплоиты для них) в софте и железе, выполнять сниффинг, MITM-атаки, оставлять бэкдоры и делать много других интересных вещей.

cSploit

cSploit — это дин из самых функциональных инструментов для сканирования сетей и поиска уязвимостей на обнаруженных хостах. Составляет карту сети и отображает сведения обо всех найденных в ней устройствах. Умеет определять их IP/MAC и вендора (по первым трем октетам MAC-адреса), определять установленную на них ОС, искать уязвимости с помощью Metasploit framework RPCd и брутфорсить пароли.

Поиск клиентов и MITM-атака

Выполняет MITM-атаки разного типа через спуфинг DNS (возможна замена медиафайлов в трафике на лету, JS-инжекты, угон сессий и захват cookie для авторизации без ввода пароля). Также умеет дисконнектить отдельные устройства (или отключать их скопом от точки доступа). Перехватывает трафик и сохраняет его в формате .pcap или перенаправляет, куда пожелаете.

Открытые порты и подборка эксплоитов для выбранной цели

Дополнительно cSploit помогает создать на взломанном прошедшем аудит безопасности хосте удаленный шелл и получить над ним полный контроль. В общем, это однозначный must have для пентестеров, и не только для них.

- Подробнее о cSploit

- Протестированная версия: 1.6.6 RC2

- Размер: 3,5 Мбайт

- Тестовые сборки cSploit Nightly доступны здесь

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

cSploit, Intercepter-NG и другие мощные утилиты заслуживают более подробного рассмотрения в отдельных статьях. Мы предлагаем сперва освоиться с базовыми принципами пентеста на примере простых приложений, а уже затем переходить на хардкор.

dSploit

Форк cSploit от Симоне Маргарителли (Simone Margaritelli), приказавший долго жить в 2014 году. Проект так и остался в стадии бета-версии с очень сырым кодом. Если cSpoit у меня работал без нареканий, то последние три версии dSploit вываливались с ошибкой почти сразу после запуска.

Тот же cSploit, вид сбоку

С тех пор как Маргарителли устроился в компанию Zimperium, наработки dSploit вошли в состав фирменной утилиты zAnti.

Сканирование беспроводной сети и обнаружение хостов

- Сайт

- Протестированная (не вполне удачно) версия: 1.1.3с

- Размер: 11,4 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: ДА!

- Дополнительные требования: установить BusyBox в /system/bin, проявить склонность к мазохизму

zAnti

Мобильное приложение для пентеста от Zimperium. Более современный, стабильный и наглядный аналог dSploit.

Интерфейс zAnti разделен на две части: сканирование и MITM. В первой секции он, подобно dSploit и оригинальному cSploit, мапит сеть, определяет все хосты, их параметры и уязвимости.

Nmap’им сеть

Отдельная функция — определение уязвимостей на самом смартфоне. Согласно отчету программы, наш тестовый Nexus 5 содержит 263 дыры, которые уже не будут закрыты, поскольку срок жизни девайса истек.

Обнаружение уязвимостей

zAnti помогает взламывать роутеры и получать к ним полный доступ (с возможностью сменить пароль админа, задать другой SSID, PSK и так далее). Используя MITM-атаки, zAnti выявляет небезопасные элементы на трех уровнях: в ОС, приложениях и настройках устройства.

Ключевая особенность — формирование подробного отчета по всем просканированным элементам. Отчет содержит пояснения и советы по устранению найденных недостатков.

Отчет zAnti

- Сайт

- Протестированная версия: 3.18

- Размер: 24 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Примечания: zAnti не работает на устройствах с процессорами архитектуры x86 и x86_64

Восстановление через Google аккаунт

После небольшого количество неудачных попыток ввести код-пароль от системы гаджета для того, чтобы получить к ней доступ, мобильное устройство может запретить ввод пароля на несколько минут. Более того, при последующих попытках ввести неправильный пароль, количество минут блокировки будет только увеличиваться. Так может продолжаться до тех пор, пока система девайса вовсе не запретит пользователю вводить пароль.

Только после этого у пользователя может появиться возможность попробовать восстановить доступ к своему мобильному устройству. Для этого ему потребуется просто ввести данные от личного аккаунта в сервисе Google.

Важно! Для того, чтобы восстановить пароль от гаджета представленным образом, потребуется подключить его к беспроводной сети WI-FI или же мобильному интернету. Для разблокировки гаджета потребуется просто войти в тот аккаунт, который привязывался к мобильному устройству во время его первого запуска

Стоит отметить, что, если пользователь попробует ввести другие данные, система не сможет вернуть ему доступ к телефону

Для разблокировки гаджета потребуется просто войти в тот аккаунт, который привязывался к мобильному устройству во время его первого запуска. Стоит отметить, что, если пользователь попробует ввести другие данные, система не сможет вернуть ему доступ к телефону.

Кроме того, в случае, если владелец девайса уверен в том, что он правильно ввел пароль и логин, то он может попробовать восстановить доступ к смартфону, просто перезагрузив его.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

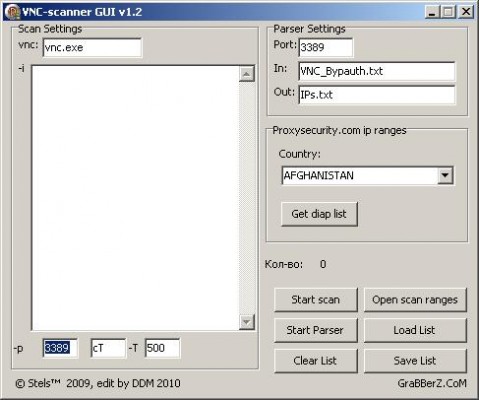

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто!!!

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

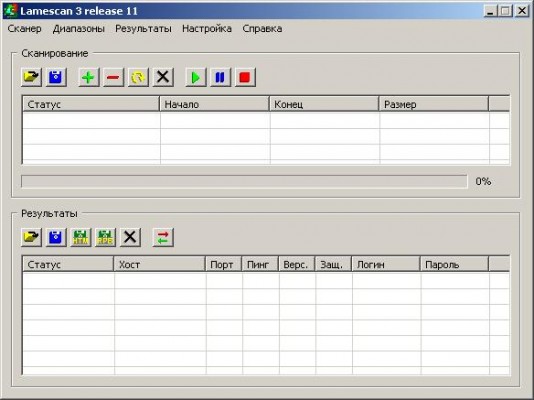

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

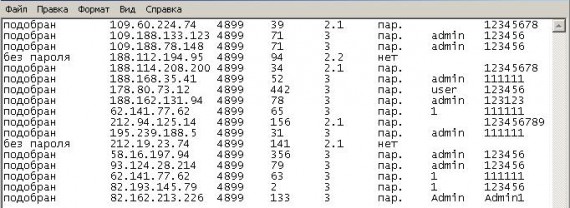

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным!!!

Radmin – это программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Как правило стандартные пароли подходили и очень очень часто!

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

- ProcDump

- Диспетчер задач

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

Дождитесь завершения:

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Программы для взлома паролей: Crowbar

Crowbar — программа, применимая в качестве инструмента на проникновение по методу атаки брутфорс. Она разработана с целью брутфорсить некоторые протоколы, применяя различные подходы. В то время, как большинство подобных инструментов используют логин и паспорт для брутфорса SSH, Crowbar использует SSH ключи, которые, будучи получены в результате теста, могут быть удачно использованы для атаки на другие SSH серверы.

Программа создана для поддержки протоколов, которые редко используются в других инструментах тестирования. Это поддержка аутентификации ключа VNC, OpenVPN, аутентификацию по частному ключу SSP, протокол удалённого рабочего стола ч поддержкой NLA.

Поддерживаемые платформы: Windows, Linux, OS X

Скачать Crowbar с github.com

Что такое Джон Потрошитель?

Для тех, кто еще этого не знает, John the Ripper — инструмент для взлома паролей написан на C и широко используется аналитиками безопасности для проверки устойчивости ключа к атакам методом грубой силы. Эта программа способна взламывать MD5, SHA-1 и многие другие хэши, широко используемые в мире вычислений. Эта программа способна автоматически определять тип хэша, который мы взламываем, чтобы облегчить пользователю взлом, не беспокоясь о типе хэша, который он пытается «взломать».

Некоторые очень важные особенности этой программы заключаются в том, что она оптимизирована для многих моделей процессоров, работает на многих архитектурах ПК, а также в различных операционных системах, однако обычно используется в операционных системах на основе Linux, фактически, в основных дистрибутивах Linux. . ориентированная на пентестинг и компьютерную безопасность, эта программа уже включена по умолчанию.

Эта программа обладает широкими возможностями настройки, она позволяет нам определять длину проверяемого пароля, генерировать все возможные комбинации и достигать цели взлома хэша. Он также позволяет нам настроить, какой диапазон букв, цифр или символов мы можем попытаться расшифровать пароль, кроме того, он также позволяет нам включать правила, чтобы решить, как следует делать различные варианты.

John the Ripper позволяет вам приостановить взлом пароля и продолжить его в другое время, это идеально, если нам нужно выключить наш компьютер или сервер, кроме того, его можно автоматизировать, чтобы начать взлом определенного пароля при запуске нашего компьютер, и все это автоматически, без необходимости вмешательства системного администратора.

Атаки по словарю

Эта программа позволяет нам взламывать пароли по словарю. Если мы загрузим один или несколько словарей паролей в Интернете объемом в несколько десятков ГБ, инструмент будет отвечать за тестирование каждого из этих ключей, чтобы попытаться взломать хэш пароля. Процесс состоит из генерации хеша каждого пароля, чтобы позже сравнить хеш, который мы хотим взломать, если хеш тот же, значит, мы обнаружили пароль, если хеш не совпадает, то это не ключ, и мы Придется продолжить тестирование. Мы сможем полностью автоматизировать взлом паролей, содержащихся в ключевых словарях.

Замечательным аспектом является то, что он не только проверяет ключи словаря, но также добавляет числа, прописные и строчные буквы и символы к словам, которые мы вводим как «ввод», кроме того, он также способен комбинировать слова для проверки еще большего количества комбинаций пароли и найдите используемый ключ.

Атака грубой силы

Атака полным перебором состоит из проверки всех комбинаций букв, цифр и символов ключа определенной длины. Этот метод является самым медленным, поскольку он проверяет все комбинации, и на взлом паролей определенной длины могут потребоваться часы, дни и даже годы. В общем, взлом пароля, состоящего более чем из 12 символов, займет у нас много времени, чтобы сделать это грубой силой, поэтому вы должны это учитывать.

Эта программа позволяет нам настроить эту атаку методом грубой силы, мы посоветуем вам проверять только буквы, буквы и цифры и даже добавлять символы. Чем больше у нас «входных» символов, тем больше времени потребуется на проверку всех возможных комбинаций паролей, поэтому мы должны учитывать это при настройке ввода.

Как только мы узнаем, что такое John the Ripper и два его режима работы, мы увидим, как системный администратор может использовать эту программу для проверки безопасности ключа компьютера. Таким образом, мы проверим, уязвимы ли мы для грубой силы или атаки по словарю со стороны хакера, стремящегося получить к нему удаленный (или локальный) доступ.

Шпионские программы

Шпионское программное обеспечение — еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

- Через «шары». Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически.

- Социнженерия. Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

https://youtube.com/watch?v=YxI20ZIY4l8

2. Как взломать телефон через компьютер с помощью hoverwatch?

Именно эта “изюминка” делает hoverwatch идеальным вариантом для многодетных родителей и для работодателей, имеющих много работников.

Но в каждой бочке меда есть ложка дегтя. В случае с hoverwatch загвоздка в том, что приложение не дружит с iPhone. hoverwatch совместим только с Android, Windows и macOS. Поэтому с компьютера вы можете “достать” только Android.

Перед покупкой hoverwatch, вы можете устроить тест-драйв, воспользовавшись бесплатной 3-дневной пробной версией.

Требуются ли hoverwatch root-права?

hoverwatch работает как с root-правами, так и без них. Как бы то ни было, рутирование – это палка о двух концах.

С одной стороны, если его провести, то у вас появится доступ к расширенным функциям: удаленному снятию скриншотов в целевом телефоне или мониторингу мессенджеров, таких как Snapchat, WhatsApp и Facebook Messenger.

С другой стороны, это все равно что лишить устройство иммунитета. Любой чих хакера, вирус, вредоносное ПО – целевой Android будет уязвим перед всем этим.

Но есть и хорошие новости. Даже без проведения рутинга целевого телефона, у вас будет доступ к некоторым крутым опциям:

- Запись входящих/исходящих вызовов, чтобы прослушать их позже.

- Доступ к журналу звонков. С его помощью вы сможете узнать, с кем говорили, когда и как долго.

- Трекинг местоположения целевого телефона на основе данных GPS, а также просмотр истории и маршрута перемещений.

- Доступ к истории интернет браузера и списку контактов.

- Скрытая фотосъемка передней или задней камерой целевого телефона. Так вы будете знать, где объект слежки и чем он занят.

- Получение уведомлений в случае, если целевой пользователь попытается поменять SIM-карту.

Независимо от того, будете ли вы проводить рутинг или не будете, hoverwatch в любом случае требуется физический доступ к контролируемому устройству.

После инсталляции приложения вы можете запустить режим “невидимки” и удалить иконку hoverwatch.

Как взломать чужой телефон через компьютер, используя hoverwatch?

Пошаговая инструкция:

- Создайте учетную запись hoverwatch.

- Войдите в систему целевого телефона, чтобы включить опцию “Неизвестные источники”. Выберите путь: “Настройки” > “Безопасность”> “Неизвестные источники”.

- Перейдите на сайт hoverwatch с целевого телефона и авторизуйтесь.

- Загрузите hoverwatch на контролируемое устройство.

- Установите hoverwatch на целевой телефон и выберите того, кого будете контролировать: “ребенка”, “работника”, “себя” или “другое”. Сделали? Теперь жмите на “удалить значок hoverwatch”.

- Запустите приложение, войдя в систему под своими данными.

- Теперь вы можете перейти на панель управления hoverwatch со своего компьютера и отслеживать активность на целевом телефоне!

Прочитать отзывы о hoverwatch или перейти на официальный веб-сайт здесь >>

Сканеры веб-ресурсов для Android

Начнем обзор программ для взлома смартфона с самого главного, а именно со сканеров веб-приложений. Здесь у нас три приложения, которые позволят вам найти открытые админки, сбрутить пароль, протестировать сайт на XSS-уязвимости, возможность SQL-инъекций, составить листинги каталогов и многое другое.

Kayra the Pentester Lite

Мобильный сканер уязвимостей веб-приложений Kayra the Pentester Lite ищет типичные ошибки в конфигурации указанного веб-сервера и пытается получить листинг каталогов (обычно — успешно). Среди дополнительных инструментов есть генератор хешей и дешифровщик AES.

Приложение обладает простыми и понятными настройками. Поддерживает HTTPS и проверяет корректность TLS. Умеет искать XSS, брутить CGI и выполнять атаки по словарю. Может работать в фоне и в многопоточном режиме. Содержит базу данных Google Hacks и автоматически определяет известные уязвимости.

Отчет Kayra и экран About

По каждому пункту, отмеченному в настройках сканирования, создается подробный отчет. На скриншоте видно лишь его малую часть. Бесплатная версия довольно функциональна, но иногда раздражает рекламой. В платной версии нет рекламы и ограничений, ее стоимость на момент написания статьи составляет 159 рублей.

- Сайт

- Протестированная версия: 1.4.0

- Размер: 4,7 Мбайт

- Версия Android: 4.1 и выше

- Требуется root: нет

DroidSQLi

Следующая хакерская программа для Android — это DroidSQLi. Приложение DroidSQLi служит для проверки веб-сайтов на уязвимость к SQL-инъекциям четырех разновидностей:

- Normal SQL injection — классический вариант с передачей параметра UNION ALL SELECT;

- Error based SQL injection — использование в запросах заведомо неверного синтаксиса для получения сообщения об ошибке, раскрывающего дополнительные параметры БД;

- Blind SQL injection — серия запросов с анализом ответов true/false от СУБД, позволяющая восстановить структуру базы данных;

Time based SQL injection — формирование дополнительных запросов, вызывающих приостановку СУБД на определенное время, что делает возможным посимвольное извлечение данных.

Демонстрация error based SQL-инъекции

Утилита DroidSQLi автоматически подбирает метод инжекта, а также использует техники обхода фильтрации запросов.

Для начала тестирования сайта необходимо вручную найти точку входа. Обычно это адрес веб-страницы, содержащий запрос вида ?id=X или ?p=X, где X — целое положительное число. В нашем примере пейлоад для параметра id выглядит так:

id=(SELECT 4777 FROM(SELECT COUNT(*),CONCAT(0x71626b6a71,(SELECT (ELT(4777=4777,1))),0x7170767871,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a)

В Сети очень много сайтов, уязвимых к SQL-инъекциям. Думаю, вы легко найдете несколько таких, просто посмотрев историю своего браузера.

- Сайт

- Протестированная версия: 1.1

- Размер: 705 Кбайт

- Версия Android: 4.2 и выше

- Требуется root: нет

Droidbug Admin Panel Finder FREE

Следующий инструмент для взлома со смартфонов — это утилита Droidbug Admin Panel Finder FREE. Приложение ищет админские панели по дефолтным адресам разных CMS. Результат ее работы не всегда соответствует реальному положению вещей, поскольку на популярных веб-серверах стоят IDS и WAF. Они блокируют перебор URL или перенаправляют его в honeypot (ловушку), который отвечает HTTP 200 OK на все запросы, а сам собирает инфу об атакующем.

Однако на менее популярных сайтах с безопасностью все очень тоскливо, и валидная админская панелька находится за считанные секунды. В платной версии, стоимостью 139 рублей, убрана реклама и разблокирована возможность перебора по смешанному шаблону для сайтов с поддержкой PHP/ASP/CGI/CFM/JS.

Поиск админки на сайте

- Сайт

- Протестированная версия: 1.4

- Размер: 6,3 Мбайт

- Версия Android: 2.1 и выше

- Требуется root: нет

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

На последок!

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок.Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль. Как правило стандартные пароли подходили и очень очень часто!

Администратор 05 Декабрь 2016 Просмотров: 43738

Домашний компьютер — отличное и при этом наиболее уязвимое место для атаки. Взломав чужой ПК, можно не только просмотреть информацию, сохраненную в его памяти, но и узнать номера банковских и виртуальных карт, а затем снять с них все деньги. Ресурсы самого компьютера — пространство жесткого диска, скорость процессора, а также скорость соединения с интернетом помогут в нападении на другие компьютеры, находящиеся в одной сети с потенциальной жертвой. Перед тем как совершить хакерскую атаку, подумайте, что дело это противозаконное и уголовно наказуемое. Если вас это не пугает, наша статья для вас.

Обходим пароль

В любой системе Windows существует несколько учетных записей, в том числе Администратор, с помощью которого мы и будем проводить наш эксперимент. Единственный нюанс, учетная запись Администратора видна только в безопасном режиме. Можно конечно же и в обычном режиме в него войти, но для этого потребуются дополнительные настройки и манипуляции, которые мы с Вами не будим рассматривать в данной статье.

Когда вы зайдете в безопасный режим, вам предложат выбрать учетную запись, с помощью которой произвести вход в систему. Нужно выбрать Администратора. Этот пользователь на компьютерах может отображаться по-разному, например Admin, Администратор или Administrator.

В большинстве случаев, примерно 90% о нем никто не подозревает и поэтому не ставят ему пароль. Его возможности практически безграничны. Так вот именно с помощью него мы и будим проводить наш эксперимент по взлому пароля других пользователей вашего компьютера.

Итак начнем.

Взлом пароля в Windows XP

Включаем наш компьютер и заходим в безопасный режим, для того чтобы в него войти нужно воспользоваться полезной F8.

Появляется окно с выбором пользователя, выбираем «Администратора» и заходим в систему. Если у вас попросили пароль, то данный метод не сработает и нужно будит воспользоваться специальными программами например ERD Commander. Если же все прошло удачно, идем дальше.

Заходим в меню «Пуск >>> Панель управления».

Находим «Учетные записи пользователей».

Заходим в нужную учетную запись, в которой необходимо взломать или поменять пароль.

Среди предложенных пяти возможностей, выбираем ту которая находиться посередине, то есть «Удаление пароля».

Вам зададут вопрос: «Вы действительно хотите удалить пароль … ?». Жмем по кнопке «Удалить пароль».

Закрываем все открытые окна и перезагружаем наш компьютер. После перезагрузки, он должен запуститься в обычном режиме и пароля быть не должно — если вы его удалили, если же изменили — то нужно будет набрать новый пароль.

Представляю ваш восторг — когда все заработает ))).

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Звонком на устройство

Если пользователь сможет дождаться входящего звонка на его телефон, он может обойти блокировку. Однако, сразу стоит отметить, что такой способ работает далеко не на всех девайсах.

Суть представленного метода обхода блокировки предельна проста – владелец телефона может даже самостоятельно позвонить на него с другого устройства. Этот звонок нужно принять, а затем свернуть экран разговора, что в некоторых случаях может дать пользователю возможность к файлам и другой информации. Но, только на время звонка. А для того, чтобы убрать блокировку потребуется просто, не сбрасывая звонок, перейти в настройки безопасности системы и снять пароль.

По ниже прикрепленной ссылке можно посмотреть видео, в котором рассказывается о том, как взломать мобильное устройство: