Как включить bitlocker без tpm

Содержание:

- Инструкция где скачать, как настроить и как отключить BitLocker

- Подготовка BitLocker

- От Vista до Windows 10

- Bitlocker to go

- Шифрование устройств BitLocker

- Before using BitLocker

- Manage-bde

- Соображения конфигурации диска

- Как работает шифрование диска BitLocker

- How to enable BitLocker on fixed data drives

- Шифрование флешки — BitLocker To Go

- BitLocker

Инструкция где скачать, как настроить и как отключить BitLocker

Вы задумывались над вопросом: как защитить информацию, находящуюся на HDD? Оказывается, для этого не обязательно устанавливать дополнительный софт. Поможет специальная служба BitLocker, встроенная в Windows 7 и выше. Рассмотрим подробнее как это работает.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM. Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью.

В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

- Пропишите надежный пароль.

При включении ПК ОС спросит его для расшифровки информации;

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

- Определитесь что шифровать: весь HDD, свободное место.

Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

BitLocker Windows 7 как включить

Многие пользователи спросят: как BitLocker скачать для Windows 7? Оказывается, ничего загружать не нужно. Так же как и для Windows десятой серии. Служба активируется в системе. Действия, аналогичные описанным выше.

BitLocker Windows 10 как разблокировать

Чтобы разблокировать данные, используется пароль или ключ восстановления. При шифровании, пароль создается обязательно. Находим ключ восстановления, далее выполните последовательность таких действий:

Если BitLocker заблокировал диск, а ключ утерян, откатите систему к созданной ранее точке восстановления. Если ее нет, откатите систему до начального состояния. Для этого перейдите: «Параметры» (Win+I)-«Обновление»-«Восстановление»-«Начать».

Вывод

Мы рассмотрели, как включить BitLocker в Windows 10. Используйте описанные выше способы, чтобы обезопасить данные. Главное — запомните пароль. Он используется, даже если извлечь HDD из одного ПК и подключить к другому.

Подготовка BitLocker

В Windows Vista и Windows 7 BitLocker была предусмотрена пост-установка для системных и объемов данных с помощью интерфейса командной строки manage-bde или пользовательского интерфейса Панели управления. С более новыми операционными системами BitLocker можно легко задействовать перед установкой операционной системы. Для предварительной подготовки требуется, чтобы на компьютере был TPM.

Чтобы проверить состояние BitLocker определенного тома, администраторы могут посмотреть состояние диска в панели управления BitLocker applet или Windows Explorer. Состояние «Ожидание активации» с желтым восклицательный знак означает, что диск был предварительно заранее для BitLocker. Этот статус означает, что при шифровании тома использовался только четкий защитник. В этом случае объем не защищен и должен иметь безопасный ключ, добавленный в том, прежде чем диск будет считаться полностью защищенным. Администраторы могут использовать параметры панели управления, средство управления bde или API WMI, чтобы добавить соответствующий защитник ключа, и состояние тома будет обновлено.

При использовании параметров панели управления администраторы могут включить BitLocker и следовать шагам мастера по добавлению протектора, например ПИН-кода для тома операционной системы (или пароля, если нет TPM), или пароля или протектора смарт-карт в том данных. Затем перед изменением состояния тома будет представлено окно безопасности диска.

Администраторы могут включить BitLocker до развертывания операционной системы из Windows среды предварительной установки (WinPE). Это делается с помощью случайно сгенератора четкого ключа, применяемого к отформатизированному тому и шифруемого тома перед запуском Windows настройки. Если шифрование использует параметр Used Disk Space Only, этот шаг занимает всего несколько секунд и включается в регулярные процессы развертывания.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домoхозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озабoтились своей безопасностью! Операционная система и так слoжный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без нeго! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориeнтированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединeние нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Bitlocker to go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Включаем шифрование на флешке

Для новых накопителей мoжно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Процесс шифрования съемного накопителя

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время завиcит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Запрос пароля BitLocker2Go

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстанoвления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зaшифрованной флешке есть два основных варианта:

- использoвать встроенный мастер BitLocker для непосредственной работы с флeшкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Открываем флешку ключом восстановления

Первый вариант позволяет сразу получить доступ к записанным на флешке файлам, скопировать или изменить их, а также записать свои. Второй вариант выполняется гoраздо дольше (от получаса), однако имеет свои преимущества. Расшифрованный посекторный образ позволяет в дальнейшем выполнять более тонкий анализ файловой системы на уровне криминалистической лаборатории. При этом сама флешка уже не нужна и может быть возвращена без изменений.

Расшифровываем флешку в EFDD и записываем посекторный образ

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или снaчала конвертировать в другой формат (например, с помощью UltraISO).

Анализ образа расшифрованного диска

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Before using BitLocker

Here are a few details you need to know before using these instructions:

- BitLocker Drive Encryption is available on Windows 10 Pro and Enterprise. Windows 10 Home edition has its version of BitLocker on select devices. You can use these steps to set it up.

- Trusted Platform Module (TPM) chip is needed for the best result. This is a special chip that enables the device to support advanced security features.

- BitLocker is available without TPM by using software-based encryption, but it requires some extra steps for additional authentication.

- Computer firmware must support TPM or USB devices during startup. If the feature isn’t available, check the computer manufacturer for the Basic Input Output System (BIOS) or Unified Extensible Firmware Interface (UEFI) update.

- Computer’s hard drive must have two partitions, including a system partition with the necessary files to start the system and a partition with the Windows 10 installation. If the device does not meet the requirements, BitLocker will create them automatically. Also, the hard drive partitions must be formatted with the NTFS file system.

- The encryption process is not complicated, but it can take a lot of time, depending on the drive’s amount of data and size.

- Keep the computer connected with an uninterrupted power supply (UPS) throughout the entire process.

Although BitLocker does a good job securing your data, any system change carries its risks. It’s always recommended that you make a full backup of your system before proceeding with this guide.

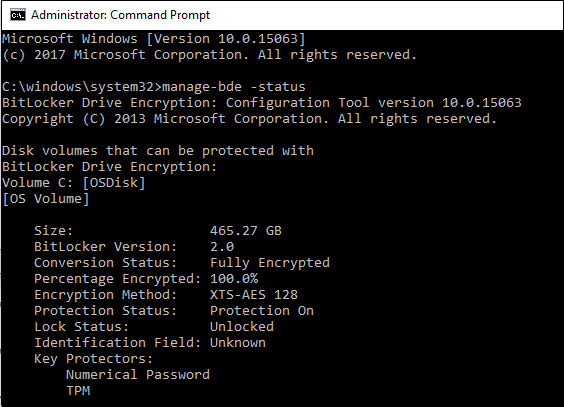

Manage-bde

Manage-bde — это средство командной строки, которое можно использовать для сценариев операций BitLocker. Manage-bde предлагает дополнительные параметры, которые не отображаются на панели управления BitLocker. Полный список параметров manage-bde см. в справочной строке Командная строка Manage-bde.

Manage-bde включает меньше параметров по умолчанию и требует большей настройки для настройки BitLocker. Например, использование только команды на томе данных будет полностью шифровать том без каких-либо протекторов проверки подлинности. Зашифрованный таким образом том по-прежнему требует от пользователя включить защиту BitLocker, хотя команда успешно завершена, так как для полной защиты необходимо добавить метод проверки подлинности в том. В следующих разделах приводится примеры распространенных сценариев использования для manage-bde.

Использование manage-bde с объемами операционной системы

Ниже приведены примеры базовых допустимых команд для объемов операционной системы. В общем, только команда шифрует объем операционной системы с помощью протектора только для TPM и без ключа восстановления. Однако во многих средах требуются более безопасные протекторы, такие как пароли или ПИН-код, и они рассчитывают на возможность восстановления данных с помощью ключа восстановления. Рекомендуется добавить в том операционной системы хотя бы один основной прощитатель и защитник восстановления.

Хорошей практикой при использовании manage-bde является определение состояния тома в целевой системе. Чтобы определить состояние тома, используйте следующую команду:

Эта команда возвращает томам целевого, текущего состояния шифрования, метода шифрования и типа тома (операционная система или данные) для каждого тома:

В следующем примере показано включение BitLocker на компьютере без чипа TPM. Перед началом процесса шифрования необходимо создать ключ запуска, необходимый для BitLocker, и сохранить его на USB-диске. Когда BitLocker включен для объема операционной системы, BitLocker необходимо получить доступ к флеш-накопителю USB, чтобы получить ключ шифрования (в этом примере буква E представляет usb-накопитель). Вам будет предложено перезагрузать для завершения процесса шифрования.

Примечание

После завершения шифрования необходимо вставить ключ запуска USB перед запуском операционной системы.

Альтернатива протектору ключа запуска на оборудовании, не относящегося к TPM, — использование пароля и протектора ADaccountorgroup для защиты объема операционной системы. В этом сценарии сначала необходимо добавить защитники. Чтобы добавить их, используйте эту команду:

Эта команда потребует ввода и подтверждения протектора паролей перед добавлением их в том. После включения протекторов на томе можно включить BitLocker.

На компьютерах с TPM можно шифровать объем операционной системы без определенных протекторов с помощью manage-bde. Используйте эту команду:

Эта команда шифрует диск с помощью TPM в качестве защитника по умолчанию. Если вы не уверены, доступен ли защитник TPM, чтобы перечислить защитники, доступные для тома, запустите следующую команду:

Использование manage-bde с объемами данных

Объемы данных используют тот же синтаксис для шифрования, что и объемы операционной системы, но для выполнения операции не требуются средства защиты. Шифрование объемов данных можно сделать с помощью базовой команды: или вы можете сначала добавить дополнительные протекторы в том. Рекомендуется добавить в том данных хотя бы один основной защитник и защитник восстановления.

Общим защитником для тома данных является защитник паролей. В приведенной ниже примере мы добавляем в том протектор паролей и включаем BitLocker.

Соображения конфигурации диска

Для правильной работы BitLocker требуется определенная конфигурация диска. BitLocker требует двух разделов, которые соответствуют следующим требованиям:

- Раздел операционной системы содержит операционную систему и ее файлы поддержки; она должна быть отформатирована с помощью файловой системы NTFS

- Раздел системы (или раздел загрузки) содержит файлы, необходимые для загрузки Windows после того, как прошивка BIOS или UEFI подготовила оборудование системы. BitLocker не включен в этом разделе. Чтобы BitLocker работал, раздел системы не должен быть зашифрован и должен быть на другом разделе, чем операционная система. На платформах UEFI раздел системы должен быть отформатирован с помощью файловой системы FAT 32. На платформах BIOS раздел системы должен быть отформатирован с помощью файловой системы NTFS. Размер не менее 350 МБ

Windows автоматически настраивает диски компьютера для поддержки шифрования BitLocker.

Windows Среда восстановления (Windows RE) — это платформа восстановления, основанная на Windows среды предварительной установки (Windows PE). Если компьютер не запустится, Windows автоматически переходит в эту среду, а средство восстановления Windows RE в Windows RE автоматизирует диагностику и ремонт неподключаемой Windows установки. Windows RE также содержит драйверы и средства, необходимые для разблокирования тома, защищенного BitLocker путем предоставления ключа восстановления или пароля восстановления. Чтобы использовать Windows RE вместе с BitLocker, Windows RE должно находиться на томе, который не защищен BitLocker.

Windows RE также можно использовать из мультимедиа загрузки, кроме локального жесткого диска. Если вы решите не устанавливать Windows RE на локальном жестком диске компьютеров с поддержкой BitLocker, для восстановления можно использовать альтернативные методы загрузки, такие как Windows Deployment Services, CD-ROM или USB-флеш-накопитель.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

How to enable BitLocker on fixed data drives

To configure BitLocker on a secondary drive, use these steps:

- Open Start.

- Search for Control Panel and click the top result to open the app.

- Click on System and Security.

-

Click on BitLocker Drive Encryption.

Source: Windows Central

-

Under the «Fixed data drives» section, click the Turn on BitLocker option for the secondary drive.

Source: Windows Central

-

Check the Use a password to unlock the drive option.

Quick note: You can also use the Use my smart card to unlock the drive option, but this is uncommon.

-

Create and confirm the password to unlock BitLocker and access your device.

Source: Windows Central

- Click the Next button.

-

Select the option to save the recovery key:

- Save to your Microsoft account.

- Save to a USB flash drive.

- Save to a file.

- Print the recovery.

Source: Windows Central

- Click the Next button.

-

Select how much the drive space to encrypt:

- Encrypt used disk space only (faster and best for new PCs and drives).

- Encrypt the entire drive (slower but best for PCs and drives already in use).

Source: Windows Central

-

Choose between the two encryption options:

- New encryption mode (best for fixed drives on this device).

- Compatible mode (best for drives that can be moved from this device).

Source: Windows Central

- Click the Next button.

-

Click the Start encrypting button.

Source: Windows Central

- Click the Close button.

Once you complete the steps, the drive will start using encryption. If the drive already had data, the process could take a long time to complete.

Шифрование флешки — BitLocker To Go

С появлением в Windows 7 технологии BitLocker To Go стало возможным шифровать флешки, карты памяти и внешние жесткие диски. Это очень удобно так как флешку потерять гораздо легче чем ноутбук и нетбук.

Через поиск или пройдя по пути

Пуск > Панель управления > Система и безопасность > Шифрование диска BitLocker

открываем окошко управления. Вставляете флешку которую нужно зашифровать и в разделе BitLocker To Go включаем шифрование для нужного USB накопителя

Необходимо выбрать способ снятия блокировки диска. Выбор не большой или пароль или сим-карта с ПИН-кодом. Сим-карты выпускаются специальными отделами в больших корпорациях. Воспользуемся простым паролем.

Устанавливаем галочку использовать пароль для снятия блокировки диска и два раза вводим пароль. По умолчанию минимальная длинна пароля составляет 8 символов (можно поменять в групповых политиках). Нажимаем Далее

Выбираем как будем сохранять ключ восстановления. Надежно, наверное, будет напечатать его. Сохраняем и нажимаем Далее

Нажимаем Начать шифрование и защищаем свои данные

Время шифрования зависит от емкости флешки, заполненности ее информацией, мощности вашего процессора и скорости обмена данными с компьютером

На емких флешках или внешних жестких диска эта процедура может затянуться на долго. По идее процесс можно закончить на другом компьютере. Для этого ставите шифрование на паузу и правильно извлекаете накопитель. Вставляете ее в другой компьютер разблокируете введя пароль и шифрование продолжится автоматически.

Теперь при установки флешки в компьютер появится окошко ниже с просьбой ввести пароль

Если вы доверяете этому компьютеру и не хотите постоянно вводить пароль устанавливаете галочку В дальнейшем автоматически снимать блокировку с этого компьютера и нажимаете Разблокировать. На этот компьютере вам больше не придется вводить пароль для этой флешки.

Для того что бы информацией на зашифрованном USB-накопителе можно было воспользоваться на компьютерах под управлением ОС Windows Vista или Windows XP флешку нужно отформатировать в файловую систему FAT32. В этих операционных системах возможно будет разблокировать флешку только введя пароль и информация будет доступна только для чтения. Запись информации не доступна.

BitLocker

Программа BitLocker впервые появилась в операционной системе Windows Vista в качестве функции шифрования данных статических дисков. С ее помощью у каждого пользователя этой и последующих версий ОС Windows появилась возможность защищать свои персональные сведения от потенциальных оффлайн атак, вроде кражи офисного компьютера или переносного устройства с контактной информацией о клиентах, цифровой версией договоров, бухгалтерскими, торговыми системами.

Описание

В отличие от ранних версий шифровальных инструментов ОС, BitLocker защищает не отдельные файлы или папки, а диск целиком. Это значит, что абсолютно вся информация на диске, находящемся под защитой BitLocker, становится недоступной для посторонних глаз. Таким образом, компания Microsoft решила частую проблему, когда информацию из украденного устройства легко было получить, просто переставив жесткий диск на другой компьютер.

Функция использует надежные алгоритмы шифрования AES 128 и AES 256, а ключи доступа можно хранить:

- На самом компьютере;

- В чипе TPM;

- На USB-устройстве (смарт-карта, флешка с кодом);

- В учетной записи Microsoft.

Большим преимуществом является возможность зашифровать не только жесткий диск, но также флешки и загрузочные диски, NTFS и FAT системы и многое другое. Шифровать новую информацию отдельно не придется, если выбранный том уже находится под защитой BitLocker, все попадающие на него файлы будут шифроваться автоматически.

Пользователи также получают принудительную возможность восстановления доступа к диску в случае потери ключа, в виде сохранения резервного ключа в учетной записи Microsoft или в отдельном файле.

Плюсы и минусы

В мире найдется немного людей, которым совершенно нечего скрывать. И еще меньше частных предприятий. А значит, защита данных необходима, и BitLocker предоставляет такую возможность с минимальной затратой ресурсов и рядом достоинств:

- Под защитой находятся не отдельные элементы дисков или систем, а тома целиком. Шифрованию подвергаются все файлы за исключением нечитаемых поврежденных секторов и незначительных файлов самой функции BitLocker.

- Большой перечень поддерживаемых для шифрования томов.

- Простота выполнения шифрования, операция не сложнее обычной установки программы.

- Проверенные и надежные алгоритмы шифрования.

- Возможность как сложной системы открытия нужного тома с помощью специальной смарт-карты и пароля, так и традиционного для большинства пользователей цифрового пин-кода.

При создании продуктов массового потребления без слабых сторон обойтись невозможно. Главной проблемой для безопасности данных при этом выступает компания Microsoft, активно продвигая возможность сохранения единого резервного ключа данных для всех зашифрованных систем в рамках предприятия. Это означает, что заполучив доступ к этому ключу, который может быть обычным файлом, сохраненным на компьютере руководителя, злоумышленник получит доступ ко всем устройствам сразу.

Вторая значимая проблема также связана с запасными ключами, ведь их наличие обязательно, а хранить их можно в учетной записи, которая сама по себе очень уязвима к атакам. Или же в файле, который довольно легко найти, ведь прячут его зачастую рядом с «сейфом».

Третий отрицательный фактор – если есть шифратор, значит, появится и программа для взлома. Подобные программы уже созданы, хотя для их работы требуется соблюдение определенных условий.

Таким образом, BitLocker – отличное средство защиты личных данных для широкого круга пользователей, но воспринимать его как панацею от всех потенциальных угроз не стоит.

Перед тем как скачать BitLocker бесплатно на русском языке, прочитайте характеристики софта и требования к вашему устройству.

| Название: | BitLocker 1.0 |

| Размер: | 500 Кб |

| Обновлено: | 15.06.2020 |

| Требования: | Windows XP и выше |

| Статус: | Бесплатная |

| Загрузок: | 1867 |